icrypt@cock.li ransomware – Analyse détaillée

Une nouvelle variante du rançongiciel Dharma surnommé icrypt@cock.li ransomware constitue la nouvelle menace open-source parmi plusieurs rançongiciels crypteurs de fichiers pour extorquer de l’argent aux utilisateurs.

Il prend d'assaut les fichiers conservés dans l'ordinateur cible et bloque toujours l'accès de l'utilisateur via un algorithme de cryptage puissant. Comme les autres rançongiciels, il utilise également la technique AES pour verrouiller les fichiers, puis demander de l’argent via une note de rançon.

La plupart des cybercriminels menacent les utilisateurs et en profitent pour augmenter le montant (en bitcoins et en dollars). Le rançongiciel se propage via des spams malveillants, des pièces jointes, des liens et la plupart du temps, il supprime les fichiers de registre Windows pour réduire les performances de l'ordinateur de la victime.

La seule solution pour que votre système fonctionne correctement est d'éliminer icrypt@cock.li ransomware avec une application antimalware fiable. Pour cela, nous avons conçu un guide de suppression étape par étape de rançongiciels qui vous évite non seulement de payer mais qui annule également la menace.

Si vous êtes une victime du rançongiciel, alors ce guide vous aidera sûrement avant que votre ordinateur ne devienne plus vulnérable. Cependant, commençons par comprendre comment ce rançongiciel fonctionne ? Comment se propage-t-il ? Quels pourraient être ses symptômes possibles ? Et quels sont ses méthodes automatique et manuelle de suppression ?

Comment fonctionne icrypt@cock.li Ransomware ?

Un rançongiciel est une menace malveillante de cryptovirologie qui prend le contrôle de votre ordinateur, bloque l’accès à vos fichiers, nuit à votre système et réclame une rançon. Étant éventuellement lié aux rançongiciels Arrow, Dharma et Everbe, icrypt@cock.li suit également l'anatomie de base de l'attaque des rançongiciels.

Au cours de la première phase de déploiement, la menace entre dans votre système et exploite les vulnérabilités Internet. Ensuite, se propage par le biais de courriels d'hameçonnage, de spams et de téléchargements drive-by. Parfois, les logiciels publicitaires et les pirates de navigateur permettent également son infiltration dans le système.

Une fois qu'une charge malveillante parvient dans le système de la victime, la deuxième phase consistant à l’installation commence. Un petit code s’installe dans le système via une méthode d’injection qui empêche la détection du rançongiciel.

Remarque : les Droppers sont des programmes contenant des virus et rançongiciels qui affectent le fonctionnement des ordinateurs ciblés.

Dans le cas d'un système Windows, le rançongiciel définit des clés dans les fichiers de registre Windows pour garantir que le code démarre chaque fois avec l'ordinateur. Lorsqu'une attaque est ciblée, les activités néfastes telles que l'installation, le codage et l'exploitation permettent au rançongiciel de se répandre lentement sur le réseau affecté.

Après l’installation, le rançongiciel aurait besoin d’un serveur C2 pour se connecter avec ses développeurs. Ce serveur est un simple moyen de communication qui envoie directement d’autres variantes de rançongiciels à l’ordinateur victime. De même, le rançongiciel rapporte les informations confidentielles de la victime, telles que son adresse IP, ses identifiants bancaires, etc.

Le rançongiciel reçoit également les clés des développeurs via le serveur C2 pour verrouiller les fichiers. En plus des fichiers, une série de codes s’injecte dans le système de la victime et les crypte. En effet, l’extension de fichier id-%ID%.[icrypt@cock.li].monro s’ajoute à chaque fichier.

Désormais, l’utilisateur ne peut plus accéder au fichier et doit utiliser les clés de décryptage du rançongiciel icrypt@cock.li. Ces clés déverrouillent le fichier et sont présentes sur le même serveur de commande et de contrôle. Pour informer l'utilisateur du cryptage et du décryptage, les cybercriminels lancent une note de rançon chaque fois qu'un utilisateur tente d'accéder au fichier verrouillé.

Cependant, les questions suivantes se posent : Les utilisateurs obtiennent-ils des clés après avoir payé la rançon? Est-ce que la clé les aide à déverrouiller le système et les fichiers? En outre, protège-t-il l'ordinateur contre les attaques de rançongiciels ? Pour obtenir les réponses, nous vous recommandons de lire l'article, ainsi que de télécharger Malware Crusher en cliquant sur le lien ci-dessous.

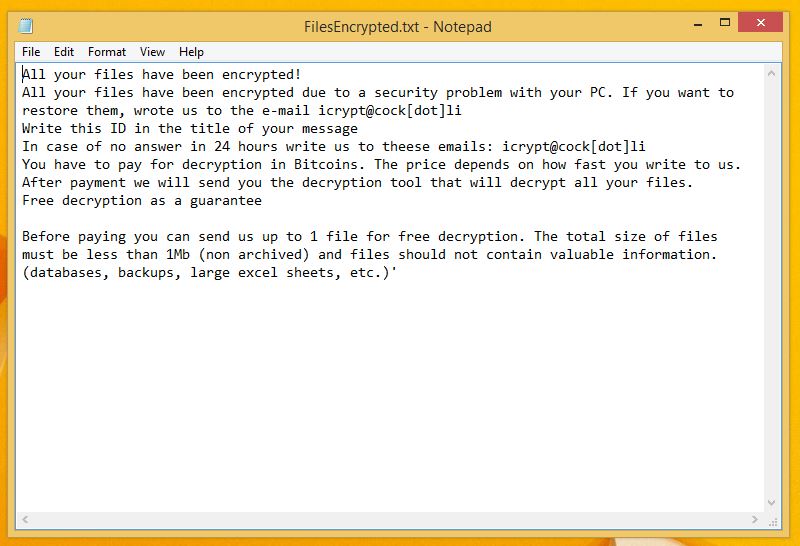

La note de rançon de icrypt@cock.li Ransomware

« Votre accès aux fichiers n’est pas authentique. Vos fichiers sont verrouillés mais pas endommagés ! Ainsi, pour récupérer vos fichiers, vous devez acheter les clés de décryptage du rançongiciel icrypt@cock.li et écrire un courrier électronique à icrypt@cock.li. Sinon, votre système sera complètement compromis par le virus ».

Cependant, l'histoire n’est pas en corrélation avec la réalité. Le rançongiciel a déjà compromis votre système en raison du verrouillage de vos fichiers. Plus important encore, pour les récupérer, vous devez maintenant effectuer un paiement sur une durée bien limitée.

L'anatomie du rançongiciel icrypt@cock.li commence par le déploiement du rançongiciel et se termine par une extorsion d’argent à l'utilisateur.

Mais si vous avez la chance de ne pas payer la rançon, alors ce serait peut-être une situation gagnant-gagnant, c’est-à-dire que vous ne devez ni contacter les assaillants ni avoir à leur envoyer un e-mail. Pour le mettre en pratique, il est essentiel de supprimer icrypt@cock.li sans nuire à votre ordinateur.

Pour cela, nous avons créé un guide de suppression uniquement destiné à supprimer le rançongiciel icrypt@cock.li

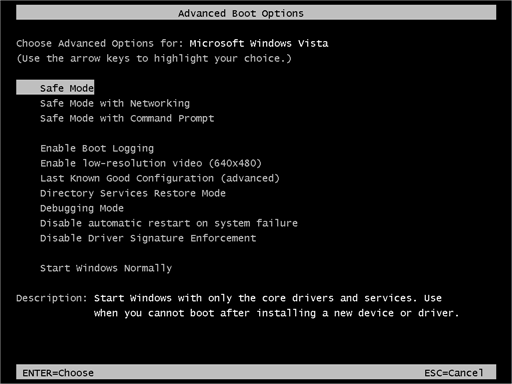

Débloquer votre ordinateur verrouillé

Un rançongiciel est une menace très dangereuse qui vous empêche parfois de quitter votre ordinateur. Chaque fois que vous démarrez l'ordinateur, la fenêtre de démarrage se fige. Pour pouvoir entrer, vous devez redémarrer votre système en mode sans échec. Pour cela, vous devez suivre le processus ci-dessous :

- Démarrez l’ordinateur et au tout premier affichage de l’écran, commencez à appuyer sur F8 jusqu’à ce que vous voyiez les options avancées de démarrage.

- Connectez-vous à l’ordinateur comme administrateur.

- Modifiez ou supprimez les mots de passe de votre ordinateur dans le panneau de configuration et activez les options du mode sans échec.

L'administrateur est créé lors de l'installation de Windows. Ainsi, une fois que vous activez manuellement l'administrateur Windows, vous aurez la possibilité d'accéder à votre ordinateur.

Une fois avoir eu accès à votre ordinateur, vous pourrez dès lors suivre ces deux différentes méthodes pour empêcher les attaques à venir des rançongiciels. La première est automatique et la seconde, manuelle.

Méthode de Prévention Automatique

Malware Crusher est l'outil anti-malware le plus utilisé pour les ordinateurs Windows. Ses fonctions de suppression des logiciels malveillants en font l’outil le plus puissant et le plus vigilant qui empêche votre système d’être infecté avant que le rançongiciel ne commence à propager l’infection.

- Il effectue une analyse approfondie et une protection en temps réel pour détecter tous les logiciels malveillants sur votre système.

- Une fonctionnalité de quarantaine supprime tous les fichiers infectés de votre ordinateur et garde une archive de tous les programmes supprimés.

- L’outil détecte, immobilise et élimine les logiciels enregistreurs de frappe cachés pour empêcher la collecte de données personnelles.

- Malware Crusher crée un bouclier pour stopper la pénétration dans le système des chevaux de Troie, des vers informatiques, des rançongiciels, des logiciels publicitaires, des pirates de navigateur, des extensions et des rootkits.

- Il bloque la majorité des annonces indésirables et alerte également avant que vous ne cliquiez sur elles. Il empêche éventuellement la redirection vers les sites non fiables.

- Malware Crusher visite inlassablement tous les domaines et pages Web pour empêcher la présence d'entités frauduleuses en ligne.

Malware Crusher surveille en permanence les problèmes de sécurité liés au monde informatique. En réponse aux codes malveillants et javascript, l'outil écrit un code anti-malware et diagnostique le rançongiciel. Par conséquent, la récupération des fichiers affectés par le rançongiciel [email protected] devient possible.

Toutefois, vous pouvez également suivre les méthodes manuelles ci-dessous, telles que la désinstallation de programmes, la fin du processus du gestionnaire de tâches, la suppression de l'historique de navigation, etc.

Méthode de Prévention Manuelle

- Appuyez sur Ctrl + Shift +Esc pour ouvrir le gestionnaire de tâches. Ici, vous devez sélectionner tous les programmes suspicieux. Faites un clic droit sur les programmes sélectionnés puis cliquez sur Terminer la tâche.

- Vous pouvez maintenant fermer le gestionnaire de tâches.

- Appuyez sur Windows + R pour ouvrir la boite d’exécution. Saisissez appwiz.cpl pour ouvrir les Programmes et Fonctionnalités.

- Sélectionnez tous les programmes suspicieux et désinstallez-les un par un. Une fois l'installation terminée, redémarrez votre ordinateur pour ensuite vous rediriger vers les Programmes et Fonctionnalités de Windows pour vérifier si l'application est toujours présente dans votre PC.

- Une fois convaincu, appuyez sur Windows + R pour ouvrir la boite d’exécution. Saisissez regedit, cliquez sur ok et OUI pour finir.

- Parcourez les fichiers HKEY, HKLM, etc., recherchez tous les fichiers suspects et supprimez-les.

- Vous pouvez également supprimer les extensions malveillantes de vos navigateurs.

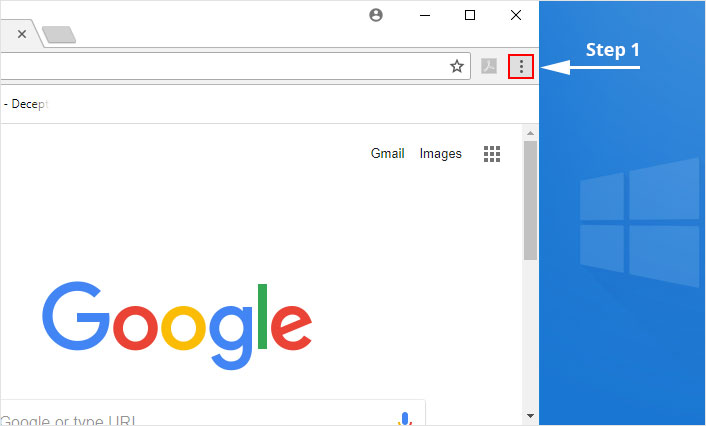

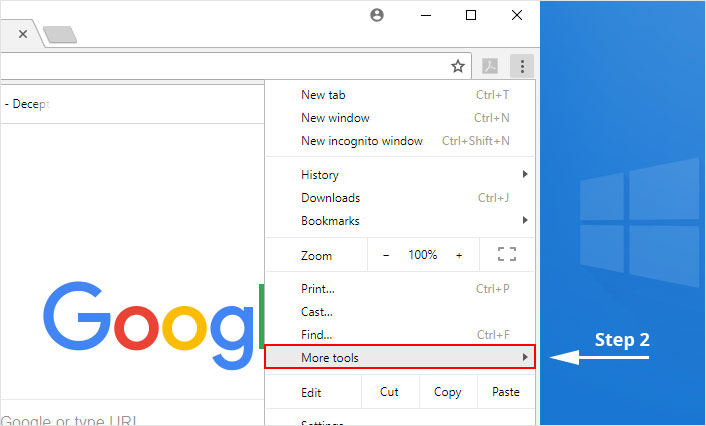

1. Cliquez sur l'icône du menu "Personnaliser et contrôler" dans l'angle supérieur droit de Google Chrome.

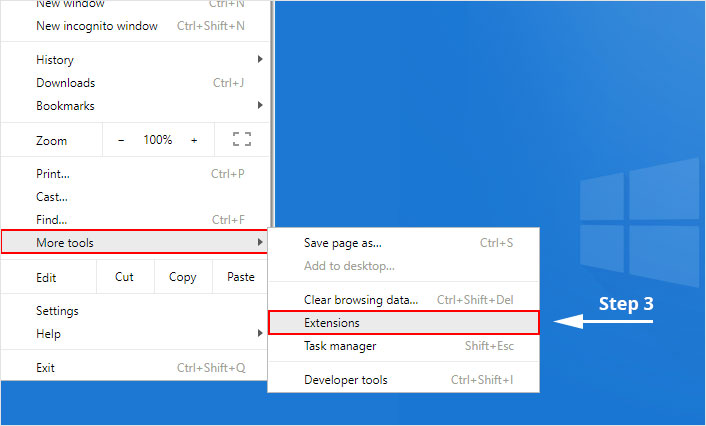

2. Sélectionnez "Plus d'outils" dans le menu.

3. Sélectionnez "Extensions" dans le menu latéral.

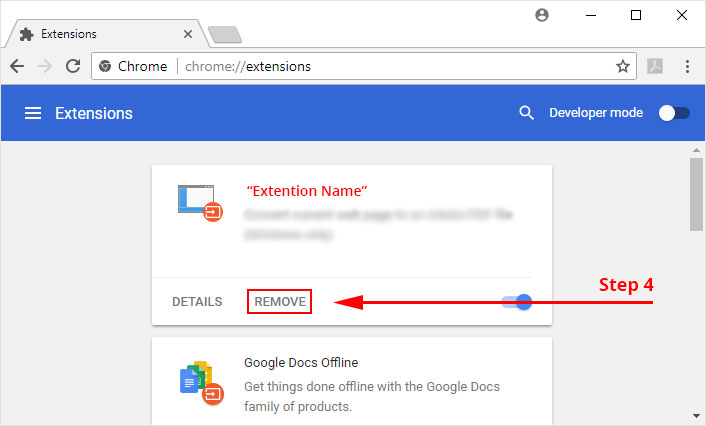

4. Cliquez sur le bouton "Supprimer" à côté de l'extension que vous souhaitez supprimer.

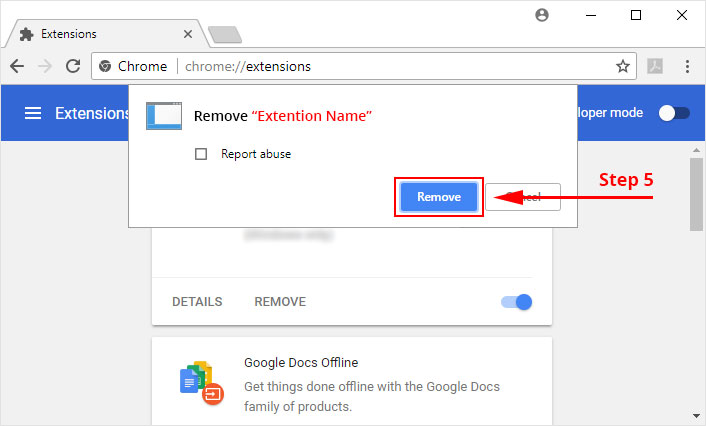

5. Il confirmera à nouveau, cliquez sur "Supprimer" et l'extension sera enfin hors du système.

Maintenant que nous avons éliminé avec succès l'extension malveillante de navigateur , nous devons créer un puissant pare-feu pour éviter tout ce qui pourrait rendre notre système et vie privée vulnérables aux diverses menaces en ligne.

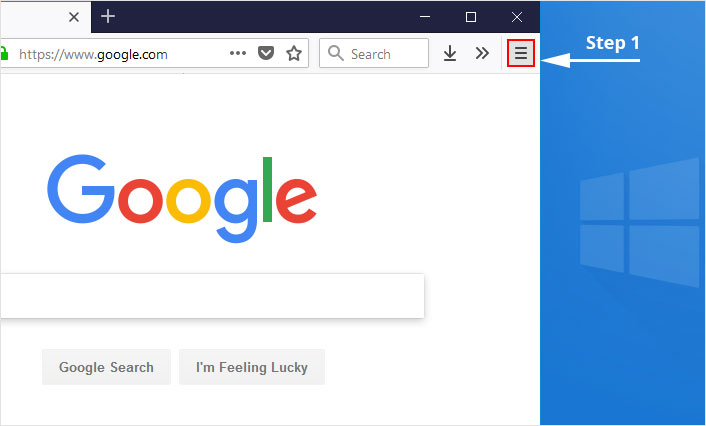

1. Cliquez sur le bouton "menu" dans le coin supérieur droit.

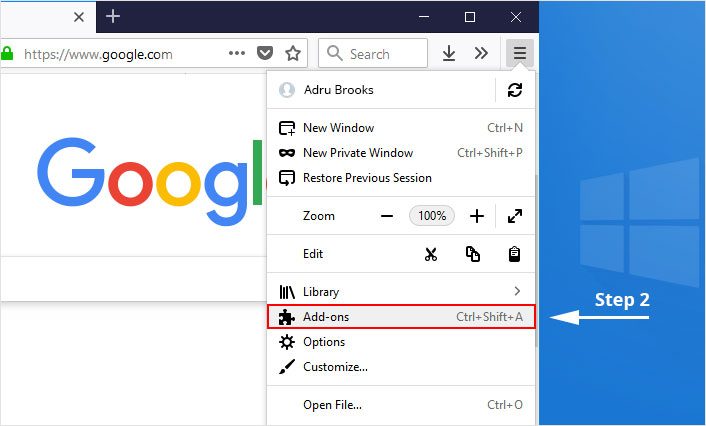

2. Sélectionnez "Modules complémentaires" dans le menu.

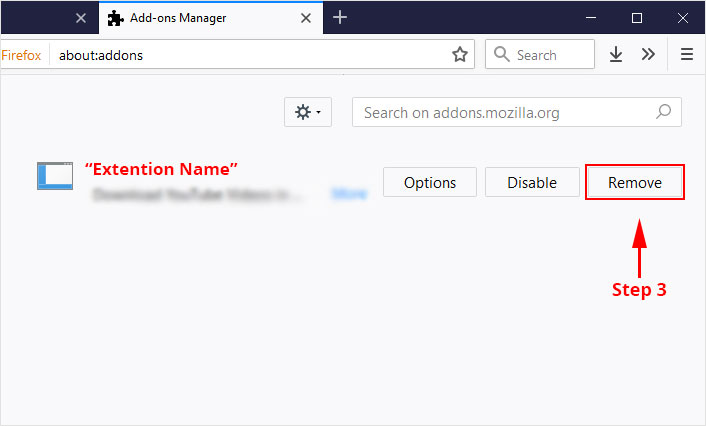

3. Cliquez sur le bouton "Supprimer" à côté de l'extension dont vous souhaitez vous débarrasser.

Maintenant que nous avons éliminé avec succès l'extension malveillante de navigateur , nous devons créer un puissant pare-feu pour éviter tout ce qui pourrait rendre notre système et vie privée vulnérables aux diverses menaces en ligne.

La méthode manuelle peut ne pas fonctionner dans certains cas sous Windows, car détecter les fichiers de registre modifiés et suspicieux dans les éditeurs de registre paraitrait difficile. D’un autre côté, si un fichier utile a été effacé, alors la fenêtre arrêterait de fonctionner correctement.

C’est pourquoi il est fortement recommandé d’utiliser un outil automatique pour empêcher les attaques de logiciels malveillants sur votre ordinateur. Si vous souhaitez avoir une meilleure connaissance des événements sur le monde de la technologie liés aux attaques et aux programmes de sécurité, cliquez sur l’icône cloche située dans le coin gauche de votre écran et inscrivez-vous pour recevoir les mises à jour et les notifications quotidiennes.

Veuillez également à télécharger Malware Crusher car sa fonctionnalité de 5 minutes pourrait vous aider à contrer ce genre de phénomène et de fournir une protection complète à votre ordinateur.

Conseils pour empêcher tout virus ou logiciel malveillant d’infecter votre système :

- Activez votre Bloqueur d’Annonces : l’affichage de pop-ups intempestives et de publicités sur les sites Web constituent la tactique la plus facile à adopter par les cybercriminels ou les développeurs pour propager des programmes malveillants. Donc, évitez de cliquer sur des sites non fiables, des offres etc. et installez un puissant Bloqueur d’Annonces pour Chrome, Mozilla, and Internet Explorer.

- Mettre à jour Windows : Pour éviter de telles infections, nous vous recommandons de toujours mettre à jour votre système via la mise à jour automatique de Windows. En faisant cela, votre appareil sera sans virus. Selon le sondage, les versions obsolètes ou anciennes du système d'exploitation Windows constituent des cibles faciles.

- Programme d’installation tiers : Essayez d’éviter les sites Web de téléchargement gratuit car ils installent habituellement un ensemble de logiciels avec n’importe quel programme d’installation ou fichier de raccord.

- Une Sauvegarde régulière : Une sauvegarde régulière et périodique vous aide à protéger vos données si le système est infecté par un virus ou toute autre infection. Cependant, sauvegardez toujours les fichiers importants régulièrement sur un lecteur cloud ou un disque dur externe.

-

Toujours avoir un Antivirus : il vaut mieux prévenir que guérir. Nous vous recommandons d’installer un antivirus comme ITL Total Security

ou un puissant Outil de suppression de logiciels malveillants

comme l’ Outil de suppression gratuit de virus pour vous débarrasser de toute menace.