Les attaques de filoutage d’Office 365 se servent des liens malveillants pour dérober les détails d’identification

Une nouvelle campagne de filoutage cible les utilisateurs d’Office 365 pour s’accaparer de leurs détails d’identification. Les campagnes PhishPoint par e-mail contiennent un document SharePoint. Cependant, en cliquant sur les e-mails, un fichier d’une Url malveillante intercepte les informations des utilisateurs.

Les attaques de filoutage progressent car au lieu des emails, les assaillants utilisent maintenant les documents SharePoint. La technique d’attaque de filoutage a infecté Office 365 via les documents SharePoint pour dérober des informations.

Par ailleurs, la campagne a impacté de 10 % des utilisateurs d’office 365 de manière globale. D’autre part, Microsoft n’a pas émis de réplique par rapport à cette situation.

Michael Landewe, le fondateur d’Avanan a dit :

La campagne de filoutage (phishing) existe depuis trois semaines. L’attaque a d'abord eu lieu sur des comptes pré-compromis puis sur des comptes compromis.

Les chercheurs d’Avanan ont en premier découvert la campagne. Selon eux, la victime reçoit un courrier électronique contenant un lien vers un document SharePoint. Le courrier est identique à une invitation de SharePoint Standard pour une collaboration.

Comment se passent les attaques de filoutage ?

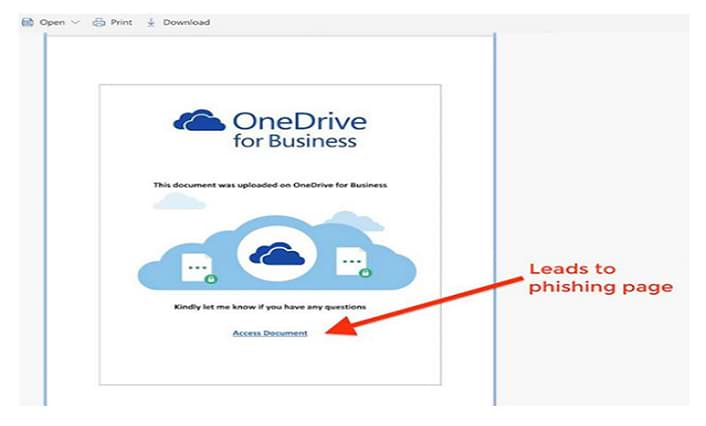

En cliquant sur l’hyperlien, le navigateur de la victime ouvre automatiquement un fichier SharePoint. Ce contenu de fichier copie une demande d'accès standard dans un fichier OneDrive, avec un lien hypertexte « Accéder au Document » qui est en réalité une URL malveillante.

Office 365 analyse les liens dans le corps des courriels mais ces liens mèneront à un document SharePoint réel que Microsoft n'a pas identifié comme une menace.

Analyse gratuite et correction de votre PC! Débarrassez-vous rapidement des logiciels malveillants!

Analyse gratuite et correction de votre PC! Débarrassez-vous rapidement des logiciels malveillants!

Microsoft analyse le lien mais pas les fichiers hébergés dans celui-ci. Par conséquent, le document SharePoint est utilisé. Le lien existant dans le document SharePoint dirige l’utilisateur vers un faux écran de connexion d’Office 365.

Plus tard lorsque les utilisateurs essaient de se connecter à Office 365, les hackers dérobent leurs détails d’identification. S’ils utilisent de nouvelles informations d’identification, les assaillants chargeraient également un fichier sur leurs comptes SharePoint. Ce fichier envoie un lien d'invitation depuis SharePoint qui permet aux utilisateurs d'accéder à de nouvelles informations d'identification.

Pour le moment, seules les petites entreprises sont ciblées aux États-Unis et en Europe. Puis que les attaques de filoutage adoptent de nouvelles tactiques, les spams augmentent de plus en plus. Les courriers indésirables constituent en particulier la principale tactique de filoutage.

La part moyenne de spam dans le trafic de messagerie à travers le monde en 2018 est de 50%.

Les attaques de filoutage

Pour empêcher ces menaces de filoutage, Microsoft doit effectuer une analyse approfondie des documents pour les Phishing Url. Même si Microsoft faisait une analyse complète des liens et listait noire l'URL complète du fichier SharePoint, les pirates recréeront une nouvelle URL.

Ainsi, la meilleure solution serait de mettre en œuvre une authentification multi-facteur et investir dans des programmes de formation anti-filoutage. Comme ces attaques sont indiscernables et semblent sécuritaires, l'utilisateur doit vérifier la légitimité d'une page de connexion.

Cependant, si de telles attaques implique des liens de logiciels malveillants, les dommages seraient multiples.

Pour arrêter ces attaques à l’avenir, nous vous recommandons fortement d’utiliser l’outil gratuit de suppression de logiciels malveillants.

Êtes-vous inquiet de l’état de votre PC?

Vérifier l’état de votre PC!