Qu’est-ce qu’un rançongiciel ?

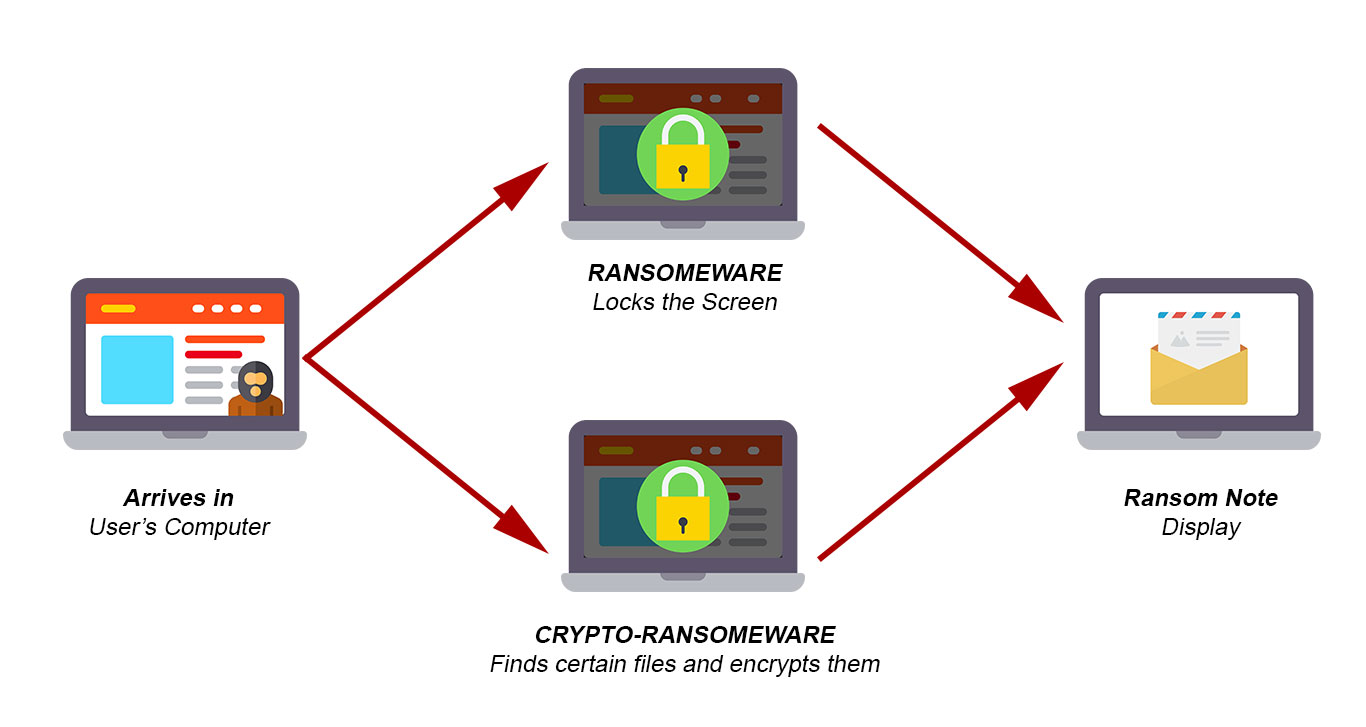

Un rançongiciel aussi appelé ransomware est un programme malveillant conçu en utilisant la virologie cryptographique. C'est une sorte de logiciel malveillant qui vous empêche d'accéder à votre propre ordinateur ou aux fichiers verrouillés, et la seule façon de récupérer votre système est de payer une rançon.

Il y a deux types d’attaques de rançongiciel :

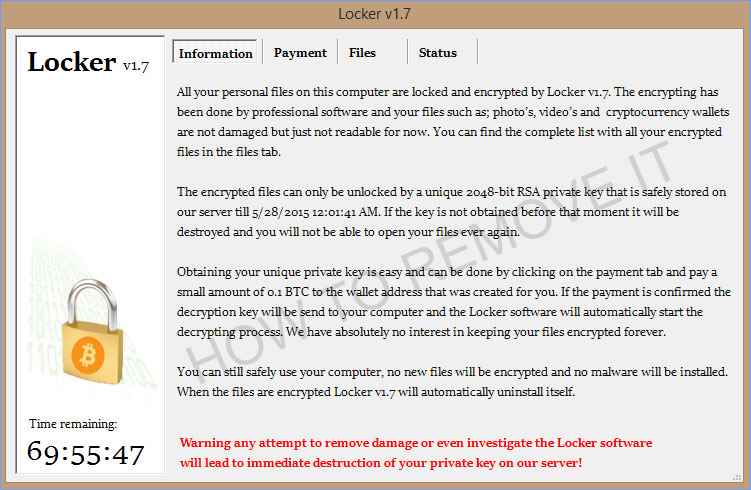

- Le rançongiciel de Cryptage :

Ce type de rançongiciel utilise des algorithmes de cryptage avancés. Il est scripté pour bloquer ou chiffrer les fichiers système et demander de l'argent de votre part pour les libérer et décrypter les fichiers avec la clé après avoir payé la rançon. Exemples : Crypto Locker, Locky, CrytpoWall et plus encore.

- Le rançongiciel verrouilleur :

Ce genre de ransomware ne crypterait pas vos fichiers, mais bloquer votre système d'exploitation, ce qui demanderait à nouveau une rançon. Exemples : ransomware sur le thème de la police ou Win locker.

Certaines de ces versions peuvent également verrouiller le Master Boot Record (MBR). Le MBR est une section de disque dur où le système d'exploitation est situé ou nous pouvons dire qu’il permet au système d'exploitation de démarrer. Lorsque le ransomware MBR infecte, le processus de démarrage ne se lancera pas au lieu de cela, il génèrerait un avertissement demandant une clé à débloquer après avoir payé la rançon. Les exemples incluent les familles Satana et Petya.

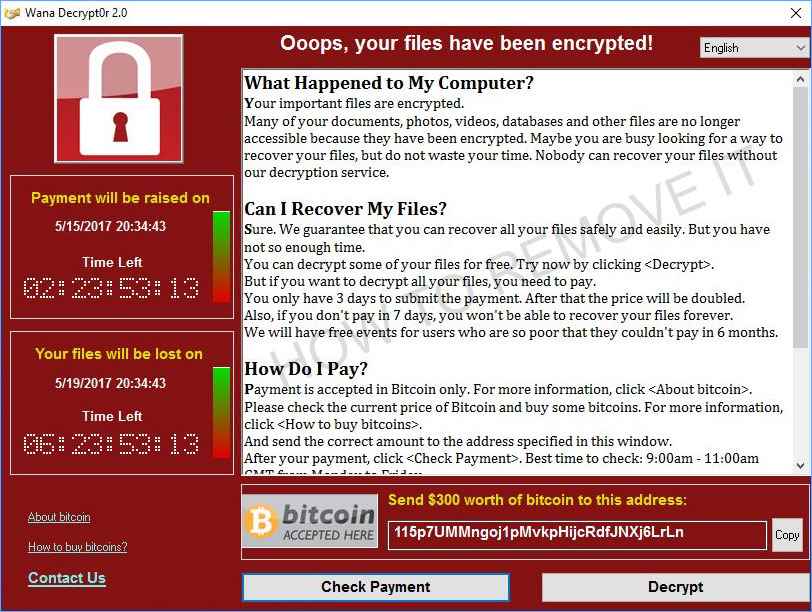

Une fois que le rançongiciel ait prit le contrôle de votre système, il vous menacera avec une note de rançon vous demandant de payer la rançon sinon tous les fichiers cryptés ou verrouillés seront effacés.

Les utilisateurs reçoivent des instructions sur la façon de payer des frais pour obtenir la clé de déchiffrement. Les coûts peuvent varier de quelques centaines de dollars à des milliers, payables aux cybercriminels en Bitcoin.

Les utilisateurs reçoivent toutes les instructions sur la façon d'effectuer la troncature pour acquérir la clé de déchiffrement. Le coût de ce qui pourrait varier de cent à mille dollars.

Habituellement, le montant demandé est en bitcoins, une monnaie crypto. Cela ne facilite pas le travail pour le département de la cybersécurité de les traquer.

Comment fonctionne un rançongiciel ?

Il y a plusieurs façons pour les rançongiciels d'infiltrer un système sans que l'utilisateur le sache. Le moyen le plus courant est le spam d'hameçonnage - des pièces jointes malveillantes sont envoyées à la victime via un e-mail. Ces courriels semblent provenir d'une organisation réputée ou d'une banque bien connue. En supposant qu'il soit d'une certaine importance, les utilisateurs les ouvrent, ce qui crée plus tard une porte dérobée pour d’autres rançongiciels.

Une fois que le ransomware ait infiltré le système, il prendrait le contrôle de celui-ci grâce à l'ingénierie sociale qui inciterait l'utilisateur à lui accorder des droits d'administration. Certains rançongiciels les plus célèbres comme Crypto locker et NotPetya prennent le contrôle du système en exploitant les failles du système.

Il y a sans doute plusieurs choses que les logiciels malveillants puissent faire une fois qu'ils aient pris le contrôle de l'ordinateur de la victime, mais là encore, leur principal objectif est de crypter certains fichiers importants ou toutes les données de l'utilisateur.

Si vous voulez les détails techniques, lisez l'article complet pour les détails en profondeur sur la façon dont plusieurs ransomware cryptent les fichiers.

Les experts tentent toujours de décoder le mécanisme des rançongiciels. Malheureusement, nous n'avons pas vu de résultats positifs jusqu'à présent. Ainsi, la seule solution pour récupérer les fichiers cryptés est la clé de décryptage qui sera fournie par les assaillants une fois la rançon payée.

Dans certains cas, les cybercriminels pourraient déposer un avertissement prétendant provenir d'un organisme d'application de la loi et qu'ils verrouillent vos fichiers en raison de la présence de contenu adulte ou piraté. Ils vont ensuite vous accuser d'avoir violé les politiques légales, cela effraierait la victime et il finirait par payer la rançon au lieu de la rapporter aux autorités. Mais la plupart des criminels ne suivent pas ce tour.

Il existe également une version de ransomware dans laquelle les criminels menaceront de publier les données de l'utilisateur si la rançon n'est pas payée.

Que fait le rançongiciel après avoir infiltré le système ?

Une fois dans le système, le rançongiciel crypte tous les documents et verrouillerait toutes les informations et renommerait les fichiers extensions. Par exemple : « sample.jpg » peut être renommé en un nom de fichier « 00A9531D13E7B26BC7E3A84F1414E6AB.extension ». Une fois le chiffrement réussi, le ransomware laisse un document texte avec la note de rançon dans tous les dossiers cryptés.

Les dossiers cryptés auront désormais un document texte avec une note de rançon, c’est-à-dire HELP_INSTRUCTION.TXT. Ce nouveau document contient un message de demande de rançon pour l’obtention de la clé de déchiffrement et les détails sur la façon de s’y prendre pour payer la rançon en crypto monnaie À ce stade, les victimes ont déjà un délai. Si la rançon n'est pas payée à temps, les conséquences peuvent être dures, soit le montant serait élevé, soit l'utilisateur pourrait perdre ses données.

Le déchiffrement nécessite une clé de déchiffrement de ce type. Les cybercriminels stockent cette clé sur un serveur distant et incitent la victime à effectuer le paiement dans les délais impartis, sinon la clé de déchiffrement sera détruite, et personne ne pourra récupérer ses données. Pour l'instant, il n'y a pas de montant standard, les concepteurs de ce type d'infections de ransomware demandent généralement des sommes entre 500 $ et 1500 $ en Bitcoins. Peu importe si le montant demandé est très faible, il ne faut jamais payer - Selon les archives, un utilisateur, une fois attaqué sera encore attaqué plusieurs fois, même après avoir payé la rançon. Il y a une forte probabilité que vous soyez dupé à nouveau - payer ne vous donnera aucun résultat positif. En outre, vous appuierez les organisations de contrevenants numériques. Ne vous efforcez jamais de contacter ces personnes ou de payer. Terriblement, à l'heure actuelle, il n'y a aucun programme capable de déchiffrer un rançongiciel, et la seule façon de récupérer vos données est à travers la sauvegarde.

Qui est une cible pour les rançongiciels ?

Il y a des moyens distincts que les criminels utilisent pour choisir les compagnies qu'ils ciblent avec un ransomware. Parfois, c'est une question d'incertitude : par exemple, ils peuvent cibler les collèges, car ils ont tendance à avoir un niveau de sécurité de base et une clientèle unique qui complète un partage considérable de fichiers, ce qui simplifie énormément les attaques.

Là encore, quelques compagnies deviennent la cible favorite puisqu'elles semblent payer rapidement la rançon. Par exemple, les organisations gouvernementales et les établissements médicaux exigent souvent un accès rapide à leurs documents. Les cabinets d'avocats et différentes compagnies ayant des informations sensibles pourraient payer volontiers pour maintenir leur réputation - et ces compagnies pourraient être sans défense contre les attaques de type « leakware ».

Cependant vous n’êtes pas en sécurité même si vous ne correspondez pas à ces catégories : comme nous l'avons noté, certains rançongiciels se propagent automatiquement et indistinctement sur Internet.

Devriez-vous payer la rançon ?

Quand on parle hypothétiquement, la plupart des organismes d’implémentation recommanderont de ne pas payer la rançon exigée, étant donné que le simple fait d'agir ainsi incite simplement les cybercriminels à fabriquer plus de rançongiciels. Toutes choses considérées, de nombreuses compagnies qui se font harceler par des logiciels malveillants cessent rapidement de penser au « plus grand bien » et commencent à analyser la stratégie la plus rentable, mesurant le coût de la récompense contre l'estimation de l'information compromise. Selon un examen de Trend Micro, alors que 66% des organisations disent qu'elles ne pourraient jamais effectuer un paiement en état de droit, mais 65 % paient vraiment la rançon lorsqu'une attaque ransomware les frappe.

Les créateurs de rançongiciels maintiennent les coûts généralement bas - le plus souvent entre 500 $ et 1 500 $, une grande partie des organisations peut accepter de payer sans avertissement préalable. Certains logiciels malveillants particulièrement avancés distingueront la nation où le PC contaminé est en cours d'exécution et modifier les gains pour coordonner l'économie de ce pays, demandant plus d'organisations dans les pays riches et moins de ceux dans les régions pauvres.

Il y a souvent des rabais offerts pour agir rapidement, afin d'inciter les victimes à payer rapidement. La valeur est fixée, elle est donc suffisamment élevée pour être justifiée quel que soit le criminel, mais suffisamment basse pour qu'elle soit régulièrement moins chère que ce que la victime devrait payer pour rétablir son PC ou avoir accès aux données perdues. Pour cette raison, quelques organisations commencent à confectionner le besoin potentiel de payer la rançon dans leurs conceptions de sécurité : par exemple, certaines grandes sociétés basées au Royaume-Uni qui ne sont généralement pas impliquées dans l'argent numérique détiennent Bitcoin spécifiquement pour récupérer des données de telles attaques.

Il y a quelques points que vous devez garder à l'esprit ici, en vous rappelant que la population générale dont vous faites partie est, apparemment constituée de criminels. Pour commencer, tout ce qui ressemble à un rançongiciel n'a peut-être pas vraiment brouillé vos informations ; Assurez-vous de ne pas manier les prétendus « scareware » avant d'envoyer de l'argent à qui que ce soit. De plus, le fait de payer les voleurs ne garantit pas que vous récupérerez vos documents. Plus souvent les arnaqueurs prennent l'argent et courent et n'ont peut-être même pas construit de mécanisme de décryptage de ce ransomware. Quoi qu'il en soit, de tels logiciels malveillants n’auront pas rapidement une réputation et ne généreront pas de revenus, la plupart du temps - Gary Sockrider, chef de la technologie de sécurité chez Arbor Networks, calcule environ 65 à 70% du temps - les criminels passent et vos informations sont rétablies.

Les exemples de rançongiciels :

Bien que les rançongiciels existent depuis les années 90, c'est seulement au cours des cinq dernières années qu'il a acquis la réputation, généralement en raison de l'accessibilité des stratégies d'acompte introuvables comme Bitcoin. Une partie des malfaiteurs les plus horribles ont été :

CryptoLocker : une attaque en 2013 qui a propulsé l'âge des rançongiciels de pointe et a infecté jusqu'à 500 000 machines.

TeslaCrypt : qui a concentré les records de jeu et a vu un changement constant parmi sa règle de la peur.

SimpleLocker : le principal assaut de ransomware de grande envergure qui s'est concentré sur les téléphones cellulaires.

WannaCry : qui étend l'autonomie de PC à PC en utilisant EternalBlue, une aventure créée par la NSA et ensuite volée par les programmeurs.

NotPetya : qui a également utilisé EternalBlue et pourrait avoir été une pièce d'une cyberattaque coordonnée par la Russie contre l'Ukraine

Locky : qui a commencé à se propager en 2016, était « comparable dans sa méthode d'agression au fameux programme d'économies d'argent Dridex ».

En outre, ce compte-rendu va simplement s'allonger. En effet, alors même que cet article était en cours d'assemblage, une autre vague de rançongiciels, nommée BadRabbit, s'est répandue de manière transversale sur les organisations médiatiques en Europe de l'Est et en Asie.

Ce que vous devez savoir à propos d'une attaque de ransomware

Il y a eu des incidents montrant que les utilisateurs ont été touchés par le même rançongiciel pour la deuxième fois, même s'ils ont déjà payé la rançon. D'ici, tout ce que nous pouvons dire, c'est que si vous n'agissez pas rapidement et de la bonne façon, vous pourriez ne pas avoir une seconde chance.

Donc, la meilleure solution pour cela est de vous débarrasser du rançongiciel en utilisant les étapes indiquées au bas de cet article.

Suppression de rançongiciels :

Désactiver de manière temporaire tout rançongiciel en mode sans échec avec invité de commande

Étape-1 (entrer le mode sans échec)

- Les étapes à suivre pour entrer en mode sans échec Windows XP/ VISTA/7

- Cliquez sur Démarrer, ensuite Arrêter et Redémarrer.

- Au moment où l’ordinateur redémarre au tout premier affichage de l’écran, commencez à appuyer sur F8 jusqu’à ce que vous voyiez les options avancées de démarrage.

- Dans les options avancées du démarrage, vous avez besoin de sélectionner le mode sans échec avec invité de commande de la liste des options données.

Les étapes à suivre pour entrer en mode sans échec avec Windows 8/ 10.

- Sur l’écran de connexion de Windows, vous avez besoin d’appuyer sur l’option d’allumage.

- Maintenant, appuyez long sur le bouton SHIFT du clavier, puis cliquez sur REDEMARRER.

- Parmi la liste des options, sélectionnez Dépanner, ensuite options avancées et paramètres de démarrage et enfin appuyez sur Redémarrer.

- Une fois que l’ordinateur redémarre et vous affiche une liste d’options de démarrage, vous devrez sélectionner Activer le mode sans échec avec invité de commande.

Etape 2 (restaurer le système)

- Une fois que vous voyez la fenêtre d’invité de commande, taper sur Restaurer puis Entrée sur votre clavier.

- Maintenant, taper rstrui.exe puis Entrée une fois de plus.

- Ensuite, vous verrez de nouvelles fenêtres, cliquer sur Suivant et sélectionnez un point de restauration qui est avant la date de l’infection.

- Cliquez sur Suivant suivi de OUI

Voici quelque chose que vous ne devriez jamais oublier : Suite à ces étapes, vous pouvez vous débarrasser du logiciel malveillant de votre PC et restaurer les droits d'administrateur, mais il ne décodera pas vos documents.

Après avoir temporairement désactivé le rançongiciel, nous devons créer un pare-feu solide pour lutter contre de telles intrusions et les empêcher à l'avenir.

Toutefois, vous devez toujours vous munir d’un système de détection et de prévention des rançongiciels installés sur votre ordinateur ! L’équipe de HTRI recommande en ce sens l’un des meilleurs outils de suppression de Rançongiciel (approuvé par 10 millions d'utilisateurs).

Conseils pour empêcher tout virus ou logiciel malveillant d’infecter votre système :

- Activez votre Bloqueur d’Annonces : l’affichage de pop-ups intempestives et de publicités sur les sites Web constituent la tactique la plus facile à adopter par les cybercriminels ou les développeurs pour propager des programmes malveillants. Donc, évitez de cliquer sur des sites non fiables, des offres etc. et installez un puissant Bloqueur d’Annonces pour Chrome, Mozilla, and Internet Explorer.

- Mettre à jour Windows : Pour éviter de telles infections, nous vous recommandons de toujours mettre à jour votre système via la mise à jour automatique de Windows. En faisant cela, votre appareil sera sans virus. Selon le sondage, les versions obsolètes ou anciennes du système d'exploitation Windows constituent des cibles faciles.

- Programme d’installation tiers : Essayez d’éviter les sites Web de téléchargement gratuit car ils installent habituellement un ensemble de logiciels avec n’importe quel programme d’installation ou fichier de raccord.

- Une Sauvegarde régulière : Une sauvegarde régulière et périodique vous aide à protéger vos données si le système est infecté par un virus ou toute autre infection. Cependant, sauvegardez toujours les fichiers importants régulièrement sur un lecteur cloud ou un disque dur externe.

-

Toujours avoir un Antivirus : il vaut mieux prévenir que guérir. Nous vous recommandons d’installer un antivirus comme ITL Total Security

ou un puissant Outil de suppression de logiciels malveillants

comme l’ Outil de suppression gratuit de virus pour vous débarrasser de toute menace.