C’est quoi un virus ?

Un virus informatique est un code vindicatif qui se recrée, en se répliquant sur un autre programme, une zone de démarrage ou un rapport informatique et change le fonctionnement d'un PC. Un virus informatique est un programme, une macro ou un script spécialement conçu pour causer des dommages, voler vos informations personnelles, modifier des données, afficher des messages, envoyer un e-mail ou une autre combinaison parmi ces actions. L'infection s'attend à ce que quelqu'un propage volontairement ou accidentellement l'infection à l'insu ou sans le consentement d'un utilisateur ou d'un administrateur. Inversement, un ver informatique reste une programmation solitaire qui n'a pas à se dupliquer sur un programme hôte ou à nécessiter une coopération humaine pour se propager. Les virus informatiques et les vers peuvent également être considérés comme des logiciels malveillants.

Virus – Des programmes qui se dupliquent eux-mêmes sur un système : Les virus se greffent sur des programmes existants et doivent être activés lorsqu'un utilisateur ouvre le programme. Ce qui est pire, c'est que les virus peuvent supprimer des données et peuvent également les corrompre. Il se servent des courriers électroniques de l'utilisateur pour se diffuser ou tout supprimer sur un disque dur.

Le virus informatique est un type de code malveillant créé pour modifier la manière dont l’ordinateur opère. Il est conçu pour se propager d’un ordinateur à un autre. Un virus peut entraver des opérations informatiques en se dupliquant pour remplir le disque dur ou pour accéder à la mémoire, ensuite infecter secrètement votre ordinateur. Les virus sont souvent déguisés en jeux, en images, en pièces jointes, en onglets de sites Web, en fichiers de partage et en liens ou en fichiers de messages instantanés.

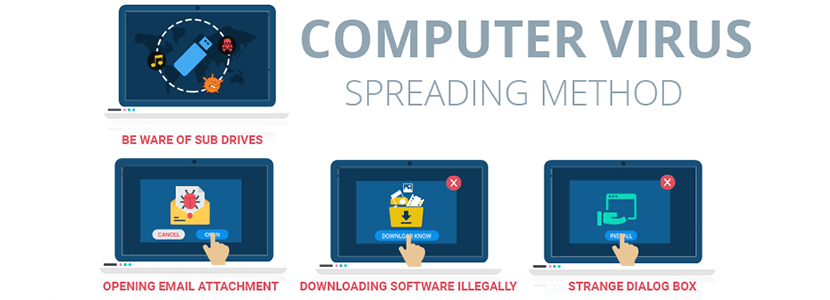

Comment se propage un virus informatique ?

Dans le monde actuel connecté en permanence, vous pouvez obtenir un virus informatique de nombreuses façons, certaines plus évidentes que d'autres. Les virus peuvent se propager par courrier électronique et pièces jointes, téléchargements de fichiers Internet, arnaques sur les réseaux sociaux ou leurs liens, et même vos smartphones peuvent être infectés par des virus mobiles en téléchargeant des applications louches. Les infections peuvent se camoufler comme des connexions de substance socialement partageable, par exemple, des images intéressantes, des cartes d'accueil ou de vœux, ou bien des fichiers audios et vidéo.

Pour éviter tout contact avec une infection, il est impératif de passer au crible lorsque vous surfez sur le Web, téléchargez des fichiers et ouvrez des pièces jointes ou des liens. En tant que meilleure pratique, ne téléchargez jamais de contenu ou d'extension de courrier électronique auxquels vous ne vous attendiez pas ou de documents provenant de sites auxquels vous ne faites pas confiance.

Un virus peut être propagé en ouvrant une pièce jointe, en tapant sur un fichier exécutable (.exe), en visitant par un site pour adultes ou en examinant un site de promotions contaminé. Il peut également se propager à travers des gadgets de stockage amovibles contaminés ou infectés, tels que les lecteurs USB.

Une fois qu'une infection ait contaminé l'hôte, elle peut aussi faire de même aux autres programmations ou ressources, ajuster ou désactiver des capacités ou des applications, et dupliquer, effacer ou chiffrer des données.

Certains virus commencent à se recréer quand ils affectent l'hôte, tandis que d'autres infections resteront bloquées jusqu'à ce qu'un déclencheur particulier fasse exécuter le code nuisible par le système ou l'appareil.

De nombreux virus incorporent également des capacités d'évitement ou d'obscurité qui sont destinées à contourner les logiciels antivirus et antimalwares modernes et autres moyens de défense. L'ascension de l'avancement des logiciels malveillants polymorphes, qui peut changer puissamment son code au fur et à mesure de sa propagation, a également rendu les virus plus difficiles à être identifier et détecter.

Analyse gratuite et correction de votre PC! Débarrassez-vous rapidement des logiciels malveillants!

Analyse gratuite et correction de votre PC! Débarrassez-vous rapidement des logiciels malveillants!

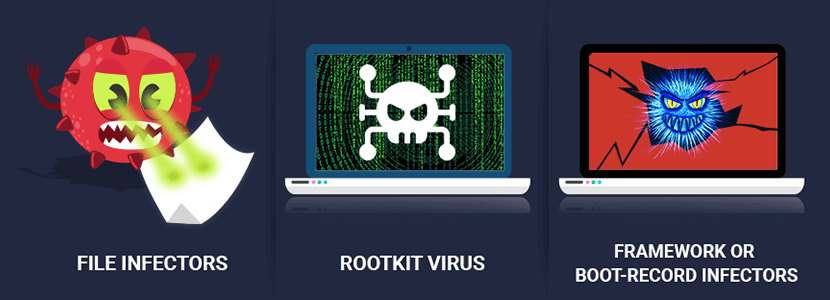

Les types de virus :

Infecteurs de fichiers : Certaines infections s'ajoutent aux documents, généralement les fichiers .com ou bien .exe. Certains peuvent contaminer n'importe quel programme pour lequel l'exécution est demandée, y compris les fichiers .sys, .ovl, . prg et. mnu. Au moment où le programme est empilé, l'infection l’est également. D'autres infections infecteurs de document se présentent sous la forme de projets entièrement contenus ou de scripts envoyés en pièce jointe à une note de courrier électronique.

Virus à grande échelle : Ces infections ciblent particulièrement les commandes de langage macro dans des applications telles que Microsoft Word et différents projets. Dans Word, les macros sont des arrangements épargnés pour les commandes ou les frappes qui sont implantées dans les fichiers ou les documents. Les infections de macro peuvent ajouter leur code nocif aux vraies successions de macro dans un fichier Word. Microsoft a bien sûr altéré les macros dans les dernières formes de Word ; Ainsi, les programmeurs ont utilisé des plans d'ingénierie sociale pour persuader les utilisateurs de responsabiliser les macros et d'expédier l'infection. Alors que les virus de macro ont récemment connu une résurgence, Microsoft a inclus un autre composant dans Office 2016 qui permet aux responsables de la sécurité d'autoriser spécifiquement l'utilisation de macros pour des processus de travail fiables et de bloquer les macros au niveau d’une organisation.

Les infections d’écrasement : Certaines infections sont décrites en particulier pour dévaster les informations ou les données d'un fichier ou d'une application. À la suite de l'altération d'un Framework, une infection d'écrasement commence à détruire les documents ou fichiers avec son propre code. Ces infections peuvent cibler des fichiers ou des applications particuliers ou écraser délibérément tous les fichiers sur un appareil contaminé. Une infection d'écrasement peut introduire un nouveau code dans des applications et fichiers qui projette ces derniers afin de propager l'infection à des fichiers, applications et cadres applicatifs supplémentaires.

Les infections polymorphes : Une infection polymorphe est une sorte de logiciel malveillant qui peut modifier ou transformer son code de base sans changer ses capacités ou ses caractéristiques essentielles. Cette procédure permet à une infection d'esquiver la détection de nombreuses applications d'identification de logiciels malveillants et de menaces qui dépendent des signes distinctifs de logiciels malveillants ; une fois qu'un signe d'infection polymorphe est reconnu par un outil de sécurité, l'infection pourrait alors s'adapter pour ne plus jamais être reconnue en utilisant cette signature.

Les infections résidentes : Ce type d'infection s'installe elle-même dans la mémoire d'un cadre applicatif (Framework). Le premier programme d'infection ne devrait pas altérer les nouveaux dossiers, fichiers ou applications ; indépendamment du fait que la première infection soit effacée, la version stockée en mémoire peut être lancée lorsque le système d'exploitation empile une application ou une capacité particulière. Les infections résidentes sont délicates à la lumière du fait qu'elles peuvent éviter les logiciels antivirus et antimalware en se cachant dans la RAM du système.

Les virus Rootkit : une infection rootkit est une sorte de malware qui introduit un rootkit non approuvé sur un cadre applicatif contaminé, donnant aux assaillants un contrôle total du système avec la capacité d'ajuster ou de restreindre fondamentalement les fonctions et les programmes. Les infections de rootkit visent à contourner le logiciel antivirus, qui régulièrement, analyse uniquement les applications et les fichiers. Les versions ultérieures des principaux programmes antivirus et antimalware intègrent le filtrage des rootkits pour détecter et faire cesser ces types d'infections.

Les infecteurs du démarrage ou du système : ces infections contaminent le code exécutable présent dans certaines zones du système sur un disque. Ils se connectent au Déni de Service (DoS) bootsector sur des disquettes et des clés USB ou sur le Master Boot Record sur des disques durs. Dans une situation d'infection typique, la victime reçoit un périphérique de stockage contenant une infection de disque de démarrage. Lorsque le système d'exploitation de la victime est en cours d'exécution, les documents et les fichiers sur le périphérique de stockage externe peuvent infecter le système ; redémarrer le système va déclencher le virus du disque de démarrage. Un périphérique de stockage contaminé associé à un PC peut modifier ou même remplacer le code de démarrage actuel sur le cadre applicatif contaminé. Ainsi, lorsque le système est immédiatement démarré, l'infection sera chargée et exécutée instantanément comme composant du Master Boot Record. Les infections de démarrage sont moins normales maintenant car le périphérique actuel dépend moins des supports de stockage physiques.

Comment devriez-vous supprimer un cheval de Troie ?

La suppression manuelle d'un virus est très délicate. Vous pouvez protéger votre système des virus en installant un programme de protection antivirus. Heureusement, l'Outil gratuit de suppression de logiciels malveillants est très utile pour l’élimination de tout genre de virus, ainsi que d’autres logiciels malveillants, des chevaux de Troie et d’autres menaces en ligne pouvant ralentir les performances de votre PC.

Utiliser l’Outil gratuit de suppression de logiciels malveillants pour les détecter et les supprimer :

- Outil gratuit de suppression de logiciels malveillants pour Windows 7, Windows 8, Windows 10 and Windows Vista.

- Une protection complète de votre système

- Protection en temps réel : assurer la sécurité de votre système informatique avec la fonction de protection en temps réel. Avec cette fonctionnalité, vous pouvez obtenir une protection continue contre toutes les infections actives.

- Utiliser l’Outil gratuit de suppression de logiciels malveillants pour une analyse complète

Êtes-vous inquiet de l’état de votre PC?

Vérifier l’état de votre PC!

Les techniques utilisées par les virus pour infiltrer un système :

Les empêcher d'entrer dans votre système est sûrement le meilleur choix lorsque vous traitez avec de tels projets. Malgré le fait qu'ils ne soient pas si dangereux, il est considérablement plus simple de les garder loin de votre PC que de les faire expulser. De cette façon, nous listons ici les stratégies de propagation des Adware les plus régulièrement utilisées ainsi que les mesures de protection que vous pouvez prendre afin de garder votre machine propre.

- Les sites de partage de fichiers sont un outil très apprécié des ingénieurs Adwares pour diffuser leurs produits intrusifs sur Internet. Fréquemment, de telles destinations sont dissimulées ainsi que les liens attrayants considérés comme interface de téléchargement direct pour l'Adware. De cette manière, soyez prudent lorsque vous utilisez de tels sites et assurez-vous également que vous téléchargez simplement le contenu de ceux qui sont fiables et dignes de confiance. Évitez les coins les plus ombrés du Web et ne visitez aucune page illégale.

- Les messages de spam infâmes sont une stratégie fondamentale pour transmettre des logiciels indésirables. Bien qu'ils soient directement dans votre dossier de spam, il ne sera pas douloureux d'être vigilant lors de l'ouverture des messages de votre boîte de réception habituelle. Si des e-mails suspects récemment reçus, la suppression de ceux-ci peut être le meilleur plan de jeu.

- Groupage : Il est livré avec une application gratuite hébergée sur un site peu fiable. Lorsque l'utilisateur installe ces applications gratuites, cette infection est également installée automatiquement.

- Il pénètre également votre système lors de l'installation de tous les nouveaux logiciels que l'utilisateur fait sans lire complètement les accords de licence ou les termes et conditions. La plupart de ces cas sont le partage de fichiers comme la musique, des photos et bien d'autres dans un environnement de réseautage, visiter divers sites pour adultes sont également responsables de l'insertion de cette menace dans votre PC.

- Le Clickjacking Social : les créateurs de telles infections utilisent les médias en ligne comme les réseaux sociaux et des publicités tentantes pour obliger les utilisateurs à installer des extensions. Mettez à jour votre lecteur flash ou gagner un iPhone sont des exemples d’offres attractives.

- Il peut également être attaché à votre PC, si vous visitez fréquemment un site dangereux comme les sites pornographiques ou les sites de paris qui contiennent des choses illégales. En outre, l'utilisateur devrait également éviter de cliquer sur les annonces trompeuses et les liens aléatoires qui redirigent la victime vers un site de médias sociaux.

- Les pièces jointes envoyées par courriel, Facebook ou Skype. Ce piège date de longtemps, mais il est toujours amélioré. Le coup le plus récent est de l'influencer pour vous montrer qu’un associé vous a envoyé cet email et il incorporera également ce qui semble, à tous les comptes, être des documents liés au domaine intérieur de l'entreprise. Assurez-vous de rechercher la pièce jointe avant de mettre un coup d'œil au nom du document. Si elle se ferme avec .exe ou il s'agit d'un fichier .exe, il s'agit probablement d'une infection.

- Torrents et partage de fichiers P2P : les torrents et fichiers partagés sur les réseaux P2P ont une probabilité élevée d’être porteurs de ce genre d’infections.

- Les faux sites de téléchargement sont une autre source de ces programmes : Ces sites Web ont fonctionné dans des calculs, ce qui leur permet de dupliquer vos requêtes de recherche et d'influencer les moteurs de recherche pour qu'ils aient une correspondance parfaite avec votre recherche. Lorsque vous essayez de télécharger un fichier à partir d'une telle page Web, le nom va s'adapter, mais le fichier que vous avez téléchargé va vraiment être chargé d'infections, virus, malwares et autres menaces. Donc, il ne s’agira jamais d’une idée intelligente d'ouvrir des documents provenant de sources arbitraires sans pour autant les avoir analysés auparavant pour les infections. Gardez toujours un programme anti-virus sur votre machine.

Les effets néfastes des virus :

- Ils volent et traquent vos informations financières comme bancaires ainsi que des informations personnelles pour ensuite les envoyer aux pirates également à des tiers.

- Votre RAM et votre processeur seront surchargés, ce qui peut provoquer des plantages inattendus et ralentir le système.

- Ils exposent votre système à d'autres logiciels malveillants et autres menaces en ligne.

- Vous êtes redirigés vers des sites Web tiers susceptibles d'infecter votre système avec d'autres menaces.

- Ils redirigent vos résultats de recherche Web vers les sites infectés ou le site Web d'un tiers. Donc, ils peuvent générer des revenus à partir de celui-ci.

- Vous ne serez plus en mesure d'annuler les modifications apportées par l'adware.

- Ils désactivent les mises à jour des navigateurs.

- Des extensions non désirées, des plug-ins et des barres d'outils ont été ajoutés sur votre navigateur.

- Ils inonderont votre bureau d'annonces qui redirigeront votre navigateur vers des sites Web inconnus.

- Ils modifient la page d'accueil de votre navigateur par défaut, le moteur de recherche par défaut et les paramètres du navigateur.

- Ils nuiront également à l’expérience de votre navigation.

- Une fois votre PC infecté par ce virus, il affichera d’indésirables annonces, des bannières, des textes intégrés, des hyperliens, des pop-ups infectés et des contenus promotionnels en ligne que vous visitez sur le navigateur.

Conseils pour empêcher tout virus ou logiciel malveillant d’infecter votre système :

- Activez votre Bloqueur d’Annonces : l’affichage de pop-ups intempestives et de publicités sur les sites Web constituent la tactique la plus facile à adopter par les cybercriminels ou les développeurs pour propager des programmes malveillants. Donc, évitez de cliquer sur des sites non fiables, des offres etc. et installez un puissant Bloqueur d’Annonces pour Chrome, Mozilla, and Internet Explorer.

- Mettre à jour Windows : Pour éviter de telles infections, nous vous recommandons de toujours mettre à jour votre système via la mise à jour automatique de Windows. En faisant cela, votre appareil sera sans virus. Selon le sondage, les versions obsolètes ou anciennes du système d'exploitation Windows constituent des cibles faciles.

- Programme d’installation tiers : Essayez d’éviter les sites Web de téléchargement gratuit car ils installent habituellement un ensemble de logiciels avec n’importe quel programme d’installation ou fichier de raccord.

- Une Sauvegarde régulière : Une sauvegarde régulière et périodique vous aide à protéger vos données si le système est infecté par un virus ou toute autre infection. Cependant, sauvegardez toujours les fichiers importants régulièrement sur un lecteur cloud ou un disque dur externe.

-

Toujours avoir un Antivirus : il vaut mieux prévenir que guérir. Nous vous recommandons d’installer un antivirus comme ITL Total Security

ou un puissant Outil de suppression de logiciels malveillants

comme l’ Outil de suppression gratuit de virus pour vous débarrasser de toute menace.