Что такое вирус-вымогатель (Ransomware)?

Вирус-вымогатель – это вредоносная программа, спроектированная с использованием криптовирологии. Это тип вредоносной программы, которая блокирует вас от получения доступа к вашему компьютеру или заблокированным файлам, и единственный способ вернуть вашу систему – заплатить выкуп.

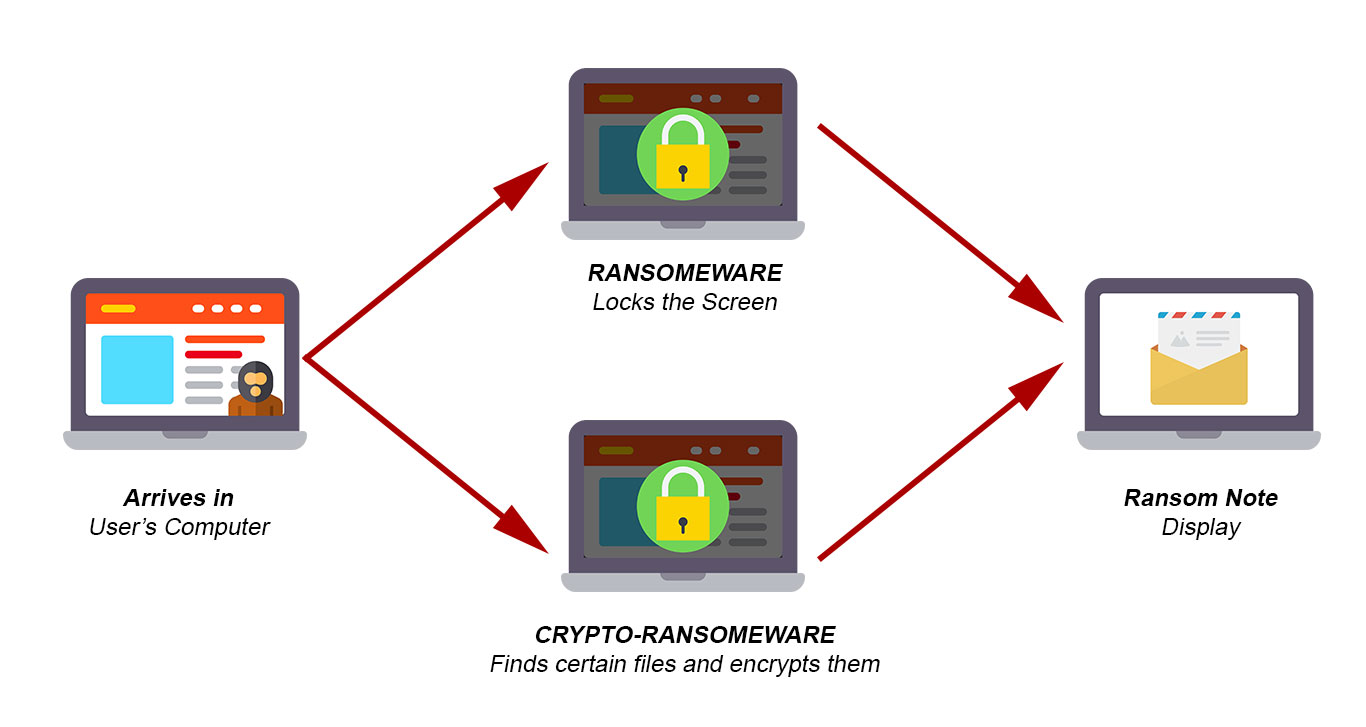

Существует два вида атак вирусов:

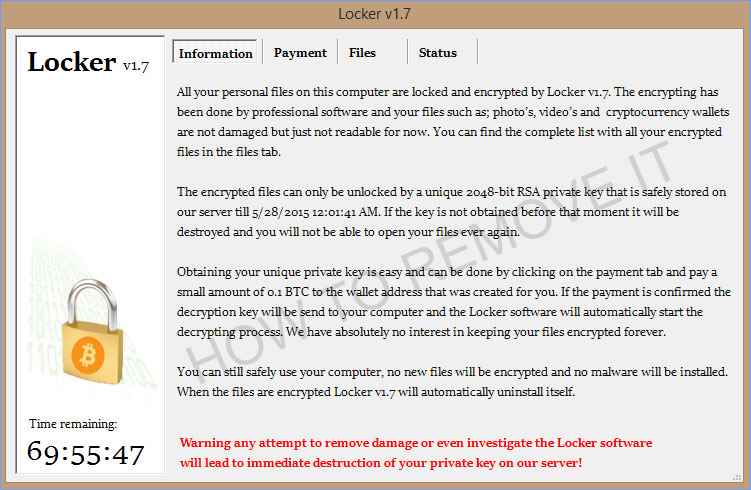

- Шифрующий вирус-вымогатель, тип вируса, который пользуется расширенным алгоритмом шифрования. Он создан, чтобы блокировать или шифровать системные файлы и требовать от вас денег, чтобы выпустить их и расшифровать файлы с помощью ключа после оплаты выкупа. Примеры: Crypto Locker, Locky, CrytpoWall и другие.

- Блокирующий вирус-вымогатель, тип вируса, который не шифрует файлы, а блокирует операционную систему, а потом опять просит выкуп. Примеры: вирус с темой полиции или Win Locker. Некоторые из этих блокирующих вирусов могут также заблокировать Master Boot Record (MBR). MBR – это раздел жесткого диска, где находится операционная система, он позволяет загружать операционную систему. Когда MBR вирус заражает, вместо загрузки он будет образовывать предупреждение с просьбой о разблокировке ключа после выплаты выкупа. Примеры включают в себя семейства Satana и Petya.

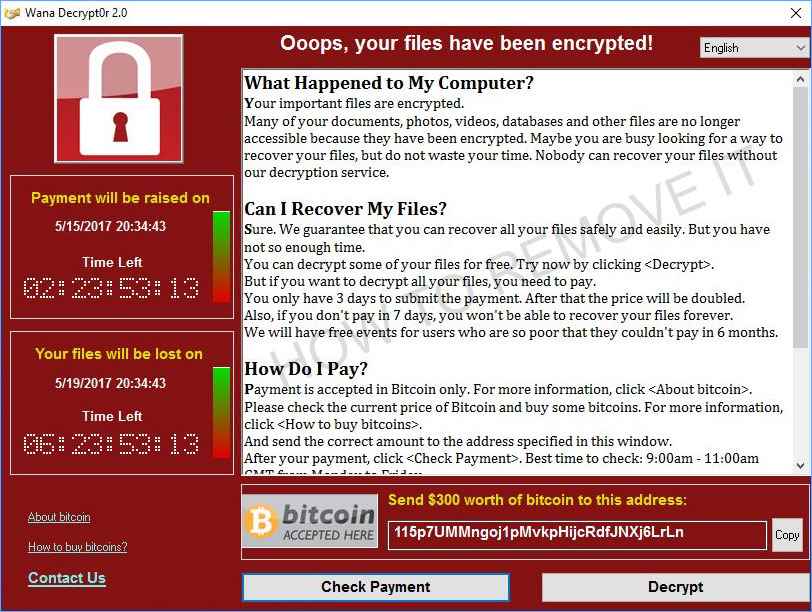

Как только Ransomware берет контроль над системой, он будет пугать вас сообщениями о выкупе, прося вас заплатить его, или же он удалит все зашифрованные и заблокированные файлы.

Пользователям показывают инструкции для оплаты выкупа и получения дешифрующего ключа. Сумма может варьироваться от нескольких сотен долларов до тысяч, оплата кибер-мошенникам в основном осуществляется в Биткойнах.

Пользователям предоставляется полная инструкция, как сделать сокращение для получения ключа дешифрования. Стоимость которых может варьироваться от сотен до тысяч долларов.

Обычно требуемая сумма в криптовалюте Биткойн. Что делает невозможным отделу по кибербезопасности проследить за ними.

Как работает вирус-вымогатель (Ransomware)

Существует несколько способов, как вирус может проникать в систему без ведома пользователя. Самый распространенный способ – это фишинг-спам, вредоносные вложения, отправляемые жертве через электронную почту. Они могут оказаться от надежных организаций или хорошо известных банков. Предполагая, что это важно, пользователи открывают их, что впоследствии создают бэкдор для вируса.

Установившись в вашу систему, вирус берет контроль над всей системой через социальную инженерию, обманывая пользователя, чтобы ему разрешили административные права. Некоторые известные вирусы-вымогатели, такие как CryptoLocker и NotPetya, берут контроль над всей системой путем использования лазеек в системе.

Несомненно, есть несколько вещей, которые могут делать вредоносные программы, установившись компьютере жертвы, но основной целью является шифрование важных файлов или данных пользователя. Если вы хотите технические подробности, прочитайте более подробное описание, как именно вирус шифрует файлы. Эксперты все еще пытаются расшифровать механизм вируса. К сожалению, никаких положительных результатов еще нет. Единственным способом вернуть зашифрованные файлы обратно – это дешифрующий ключ, который будет предоставлен хакерами после оплаты выкупа.

В некоторых случаях кибер-мошенники могут оставлять предупреждения, похожие на сообщения от правоохранительных органов, что они заблокируют ваши файлы из-за присутствия взрослого или пиратского контента. Затем они обвинят вас в нарушении правовой политики, это напугает жертву, и он в конечном итоге заплатит выкуп, а не сообщит об этом властям. Но большинство мошенников не следуют этому. Существует также версия ransomware, в которой преступники будут угрожать публиковать данные пользователя, если выкуп не будет оплачен.

Что делает вирус после вторжения в вашу систему

Вирус-вымогатель зашифровывает все документы и блокирует всю информацию и переименовывает расширения файлов. Например, «sample.jpg» может быть переименован в файл «00A9531D13E7B26BC7E3A84F1414E6AB.extension». После успешного шифрования вирус оставит текстовый документ с сообщением о выкупе во всех зашифрованных папках.

Зашифрованные папки теперь будут иметь текстовый документ с сообщением о выкупе, то есть HELP_INSTRUCTION.TXT. Новый документ содержит сообщение, требующее от жертвы выкуп в обмен на дешифрующий ключ, и детали оплаты выкупа с помощью криптовалюты. С этой точки зрения жертвы уже опаздывают с оплатой. Если выкуп не оплачивается вовремя, последствия могут быть жесткими, либо сумма будет повышена, либо пользователь может потерять свои данные.

Дешифрование требует своего рода дешифрующий ключ. Кибермошенники хранят этот ключ на удаленном сервере и торопят жертву заплатить в установленные сроки, или же дешифрующий ключ будет уничтожен, и никто больше не сможет восстановить свои данные. На настоящий момент нет определенной суммы, разработчики вируса обычно требуют сумму от $500 до $1500 в биткойнах. Но если требуемая сумма меньше, никогда не платите, так как если пользователь заражен этим, выкуп будут требовать еще раз, даже если вы уже заплатили однажды. Велика вероятность, что вас облапошат еще раз. Помимо этого, оплачивая выкуп, вы просто поддерживаете организации мошенников. Никогда не пытайтесь связаться с этими лицами или оплачивать любые выплаты. Удивительно, но в настоящее время нет программы, способной расшифровывать ransomware, и единственный способ получить ваши данные обратно – через резервное копирование.

Кто является целью для вируса-вымогателя?

Есть несколько отличительных способов, как преступники выбирают жертв, на которые они нацелены, с помощью вымогательства. Иногда это вопрос неопределенности: например, они могут ориентироваться на колледжи, поскольку они, как правило, имеют базовый уровень безопасности и уникальную клиентскую базу, которая обеспечивает значительную степень совместного использования файлов, делая ее намного проще и уязвимой для атак.

А еще любимой целью являются те, кто платит выкуп немедленно. Например, государственным организациям и медицинским учреждениям часто требуется быстрый доступ к своим документам. Адвокатские конторы и различные ассоциации с конфиденциальной информацией могут охотно поддерживать свою репутацию – и эти ассоциации могут быть беззащитными против атак утечки.

Но все же не стоит расслабляться, если вы не принадлежите к этим категориям. Как мы заметили, некоторые вирусы-вымогатели распространяются по Интернету автоматически и без разбора.

Следует ли мне платить выкуп?

Гипотетически, большинство организаций, занимающихся реализацией законодательства, порекомендуют не платить требуемый выкуп, по обоснованию того, что это только побуждает кибер-преступников запрашивать больше выкупов. Учитывая все это, многочисленные ассоциации, которые сами страдают от вредоносного ПО, быстро перестают думать о «большем благе» и начинают анализировать самую экономически эффективную стратегию, измеряя стоимость выигрыша от оценки скомпрометированной информации. Согласно исследованию Trend Micro, в то время как 66 процентов организаций заявляют, что они никогда не могут заплатить платеж по правилу, но 65 процентов действительно платят выкуп, когда вирус атакует их.

Создатели Ransomware в целом сохраняют цены низкими - чаще всего около 500 и 1500 долларов США, сумма организации может в основном оплачиваться без предварительного предупреждения. Некоторые особенно продвинутые вредоносные программы будут определять страну, в которой запущен зараженный компьютер, и изменять оплату по экономике этой страны, запрашивая больше от организаций в богатых странах и меньше от тех, кто находится в бедных регионах.

Часто предлагаются скидки, необходимые для быстрого действия, с тем чтобы побудить жертвы быстро заплатить, прежде чем задуматься о них. Цена установлена, и она достаточно высока, больше, чем жертве нужно заплатить для восстановления своего ПК или получить доступ к потерянным данным, но достаточно низким, чтобы он был на регулярной основе менее дорогим, чем то, что жертве нужно было бы заплатить, чтобы восстановить свой ПК или получить доступ к потерянным данным. В связи с этим несколько организаций начинают производить потенциальную необходимость выкупа в свои проекты безопасности: например, некоторые крупные британские компании, которые обычно не связаны с цифровыми деньгами, держат биткойн специально для восстановления данных от таких атак.

Есть несколько вещей, которые вы должны здесь иметь в виду, помня, что основной народ, которым вы управляете, являются, по-видимому, мошенниками. Начать с того, что это, похожее на вирус-вымогатель, возможно, на самом деле не может взламывать вашу информацию; убедитесь, что вы не управляете предполагаемым «scareware», прежде чем отправлять деньги кому-либо. Более того, перевод денег мошенникам не гарантирует, что вы восстановите свои документы. Чаще всего они просто берут деньги и исчезают, и может даже у них нет дешифрующего механизма вируса. Как бы то ни было, любое такое вредоносное ПО быстро завоевывает репутацию и не будет получать доход, в основном – Гэри Сокрейдер, главный технолог безопасности в Arbor Networks, рассчитывает около 65 - 70 процентов времени – преступники восстановят вашу информацию.

Примеры вирусов-вымогателей

В то время как ransomware действительно существует с 90-х годов, именно за последние пять лет она завоевала репутацию, как правило, в результате возможности остаться незамеченной стратегией установки, таких как биткойн. Вот наиболее опасные мошенники:

Cryptolocker, атака в 2013 году, которая привела к передовому вирусу и заразило до 500 000 машин.

TeslaCrypt, который фокусируется на записях игр и устойчивых изменениях в своих правилах запугивания.

SimpleLocker, простой далеко идущий вирус-вымогатель, который сосредоточился на сотовых телефонах.

WannaCry, который сам распространяет себя с одного ПК на другой, используя EternalBlue, созданное NSA, но позже украденное программистами.

NotPetya, который помимо всего используется EternalBlue и может быть частью русской кибератаки против Украины.

Locky, который начал распространяться в 2016 году, был «сопоставим по методу нападения на знаменитую программу спасения денег Dridex».

Кроме того, список будет пополняться. Действительно, даже когда писалась эта статья, еще один поток вируса, названный BadRabbit, распространился в медиа-организациях в Восточной Европе и Азии.

Вещи, которые вам следует знать об атаке вирусов-вымогателей

Были случаи, показывающие, что пользователи были атакованы одними и теми же вирусами дважды, даже если они оплачивали выкуп. Все, что мы может сказать – не спешите действовать, у вас возможно не будет еще одного шанса.

Поэтому наилучшим решением будет избавиться от вируса, используя инструкцию, описанной ниже.

Удаление вируса-вымогателя

Временно отключите любой вирус в безопасном режиме с помощью командной строки

1 – Удаление

- Нажмите Ctrl+Shift+Esc одновременно. Вам откроется Диспетчер задач Windows. Убедитесь, что вы видите вкладку с приложениями, после чего ищите приложение, которое выглядит подозрительно. Если такое присутствует, выберите его и нажмите «Завершить задачу».

- Можете закрыть Диспетчер задач.

- Затем нужно открыть Панель управления в меню Пуска или нажать кнопку Windows и R одновременно. Появится окно с кнопкой «Запуск», в котороый вам нужно напечатать контроль и затем нажать Ok.

- В панели управления нажмите Добавить/Удалить программу.

- Вам откроется список всех установленных программ.

- Нажмите на CleanMyPc и удалите программу.

2 – Восстановление системы

Шаг 1 (войти в безопасный режим)

- Шаги, которые необходимо выполнить, чтобы войти в безопасный режим Win XP / Vista / 7.

- Нажмите «Пуск», затем «Выключение», затем перезапустите.

- Пока компьютер перезагружается, при первом запуске экрана начните нажимать F8, пока не увидите расширенные параметры загрузки.

- В расширенной опции загрузки вам нужно выбрать безопасный режим с помощью командной строки из списка заданных параметров.

Шаги, которые необходимо выполнить, чтобы войти в безопасный режим в Win 8/10.

- В окне экране входа вам нужно нажать кнопку питания.

- Теперь нажмите и удерживайте клавишу shift key на клавиатуре, а затем нажмите «Перезапустить».

- Теперь среди списка параметров вам нужно выбрать «Устранение неполадок», а затем «Расширенные параметры», затем «Параметры запуска» и, наконец, нажать «Перезапустить».

- После перезагрузки компьютера и получения списка параметров запуска вам необходимо выбрать «Включить безопасный режим с помощью командной строки».

Шаг 2 (восстановить систему)

- Когда вы увидите окно командной строки, введите восстановление cd и нажмите Enter на клавиатуре.

- Теперь введите rstrui.exe и снова нажмите Enter.

- Затем вы увидите новые окна, щелкните дальше и выберите точку восстановления, которая была до даты заражения.

- Затем нажмите «Далее», а затем «Да».

Но вам не следует забывать, что даже следуя этой инструкции и избавившись от вредоносной программы с вашего ПК и восстановив права администратора. Вы не сможете восстановить ваши документы.

После временное отключения вируса, вам следует создать надежный брэндмауэр против подобных программ и чтобы в будущем их предотвращать.

Следовательно, всегда имейте на вашем компьютере программу для обнаружения и предотвращения заражения вирусом-вымогателем Ransomware. Поэтому команда HTRI рекомендует один из лучших инструментов для удаления Ransomware (которым доверяют 10 миллионов пользователей).

Советы по предотвращению заражения вашей системы всеми вирусами и вредоносными программами:

- Включите блокировщик всплывающих окон: Всплывающие окна и реклама являются наиболее часто используемой тактикой киберпреступников и разработчиков с намерением распространить вредоносные программы. Поэтому избегайте сомнительных сайтов, программных обеспечений, всплывающих окон и т.д. Установите мощный блокировщик рекламы для Chrome, Mozilla, и Internet Explorer.

- Не забывайте обновлять ваш Windows: чтобы избегать таких заражений, мы рекомендуем обновлять систему через автоматическое обновление Windows. Так ваша система может избегать заражений вирусами. Согласно опросу, устаревшие/ старые версии операционной системы Windows легче подвержены заражениям вирусами.

- Сторонняя установка: старайтесь избегать сайтов для скачивания бесплатных программных обеспечений, так как они обычно в комплекте устанавливают программное обеспечение с другими установками и файлами заглушки.

- Регулярное резервное копирование: регулярное и периодическое резервное копирование помогает вам держать ваши данные в безопасности в случае заражения вирусом или любым другим заражением. Таким образом, регулярно сохраняйте важные файлы на облачном диске или внешнем жестком диске.

- Всегда пользуйтесь антивирусом: Меры предосторожности всегда лучше, чем лечение последствий. Рекомендуем установить антивирус ITL Total Security или Malware Removal Tool например Download Virus RemovalTool