Вирус NinjaLoc компрометирует компьютеры

NinjaLoc Ransomware – это вредоносная программа для шифрования данных, которая проникает в компьютеры на базе Windows и распространяется по интернет-сетям. Он проникает в них, используя скрытые вложения и ссылки, и использует алгоритм AES для предотвращения доступа пользователей к файлам.

Будучи разрушительным вирусом, он компрометирует вычислительную машину и создает трудности для пользователей для выполнения какой-либо задачи. С другой стороны, кибермошенники и преступники получают незаконную прибыль, обманывая невинных пользователей и требуя с них денег.

Вирус-вымогатель Ransomware изменяет структуру данных на локальных дисках ОС Windows без уведомления пользователей. (Как правило, он скрывается и работает в вашей системе сам по себе).

Вирус использует технологию шифрования и однозначно используется среди киберпреступников для управления уязвимостями компьютера. У этого вируса единственный мотив – вымогательство денег у пользователей.

Анализ безопасности вируса NinjaLoc Ransomeware

Анализ безопасности показывает, что он содержит код из знаменитых семейств вирусов-вымогателей ransomware с установленным шаблоном выполнения. Большинство хакеров предлагают индивидуальные решения для удаления вируса, но никакой пользы от них нет.

В зависимости от набора учебных кодов образцов вируса, заражение начинается с модуля сбора данных. Он собирает информацию о жертвах для автоматического получения личной информации, такой как имена, адрес, номер телефона, местоположение и учетные данные.

Хакеры также собирают полезную информацию, которая помогает им планировать последующие атаки. Собранные данные затем обрабатываются с помощью скрытой защиты. Он сканирует пользовательскую систему для приложений или служб (антивирусные продукты, утилиты сэндбоксов или хосты виртуальных машин), которые мешают правильной работе вирусов.

Затем компонент вируса выполняет модификации системы и включает в себя различные действия. Самый популярный метод называется манипулирование файлами реестра Windows.

Когда изменения в редакторах реестра изменяются, пользователи испытывают значительные проблемы с производительностью компьютера. Изменения в приложениях или службах, установленных пользователем, приводят к невозможности запуска и выполнения определенных функций операционной системы.

Вирус NinjaLoc – это настойчивая инфекция, которая автоматически заражает и прекращает запуск определенных служб. Во многих случаях это также приводит к невозможности входа в меню восстановления загрузки.

Хакеры программируют вирус, чтобы удалить данные резервного копирования, информацию о восстановлении системы и Shadow Volume Copies идентифицированных пользовательских данных. Зараженная машина страдает больше, и вирус начинает просить выкуп.

Он устанавливает связь с сервером, контролируемым хакером, и шпионит за жертвами в режиме реального времени. После того, как машина под контролем, вирус крадет польз овательские файлы и вводит другие угрозы в компьютер.

Вирус-вымогатель может заражать следующие данные, такие как архивы, резервные копии, аудио-видео файлы, документы, изображения и базы данных. Захваченные образцы NinjaLoc запрещают как заметку о выкупе, так и режим блокировки экрана.

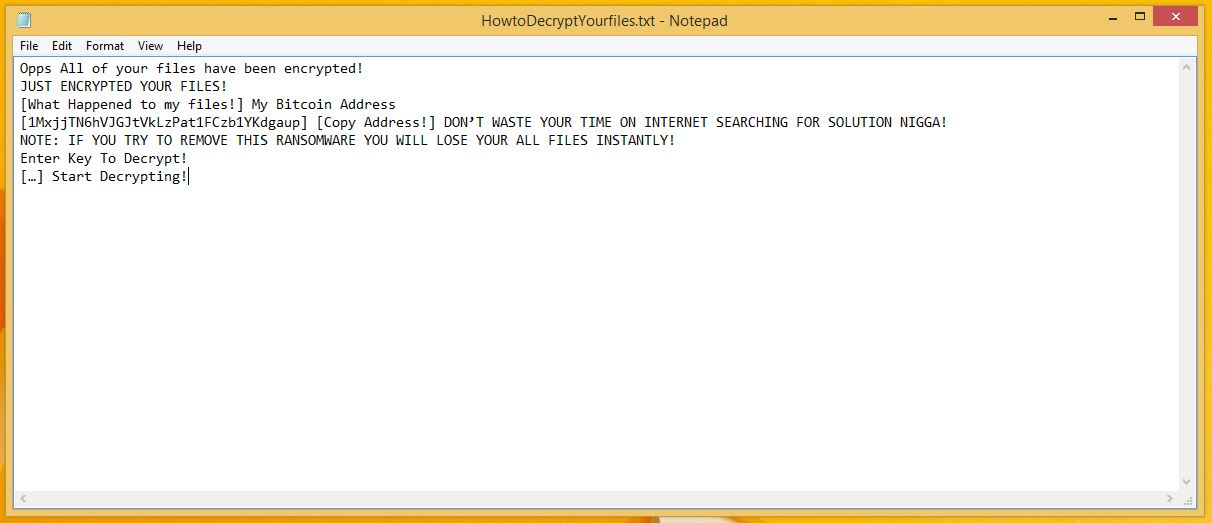

Ниже приведено примечание о выкупе в файле под названием HowtoDecryptYourfiles.txt:

Сообщения о выкупе от вируса являются поддельными, они никогда не помогают пользователю восстановить заблокированные файлы, хотя злоумышленники зарабатывают на этом деньги.

Пути распространения вируса NinjaLoc

Будучи новым вирусом, он активно распространяется с использованием разных тактик. Захваченные образцы являются низкими в количестве, и как считают эксперты по кибербезопасности, это постоянная кампания с лишь небольшим количеством тестовых выпусков.

В одном из отчетов указывается, что вирус NinjaLoc распространяется через файл fixitup.exe. Хакеры внедряют код вируса в приложения-инсталляторы системных утилит, которые распространяются с использованием различных тактик.

Первый метод – это использование фишинговых спам-сообщений, которые делают вид, что отправлены легальными компаниями или услугами. Эти сообщения напоминают подсказки сброса пароля, обновления программного обеспечения или другие тексты, которые пользователь может получать регулярно.

Преступники также разрабатывают вредоносные сайты загрузки и вводят различные всплывающие окна, рекламу и перенаправления, чтобы еще больше мешать пользователю, взаимодействуя с вредоносными элементами. Вредоносный Javascript, найденный на страницах, контролируемых хакерами, и форумы сообщества легальных сайтов также распространяют вирус.

Зараженные документы, такие как электронные таблицы, текстовые документы, презентации и базы данных, также распространяют вирус NinjaLoc. После того, как жертва откроет эти документы, в уведомлении появится запрос на включение встроенных макросов. Как только это произойдет, вирус сразу же распространяется.

Короче говоря, он быстро распространяется через спам-сообщения электронной почты, веб-сайты, совместное использование файлов в одноранговой сети, бесплатные программы (поддельные обновления программного обеспечения), взломанное или пиратское программное обеспечение и взлом. Это ухудшает производительность компьютера и заставляет вас платить деньги за разблокировку файлов.

Кибермошенники посредством этих угроз крадут информацию, такую как IP-адрес, поиск по URL, историю браузера, поисковые запросы, имя пользователя, ID/пароли, банковскую информацию и информацию о карте ATM.

Существует множество шифрующих файлов, таких как Reveton, Matrix-CHE08, Rektware и AlldataLocker, которые также шифруют данные и файл. Однако восстановить файлы без резервного копирования практически невозможно.

Поэтому игнорировать вирус не лучший выбор, мы рекомендуем удалить NinjaLoc ransomware. Самый лучший способ вернуть ваши файлы – это скачать надежный антивирус + средство против вредоносных программ.

Мы также предлагаем жертвам следовать приведенному ниже руководству по удалению вируса NinjaLoc для его простого и полного удаления.

Как удалить вирус NinjaLoc?

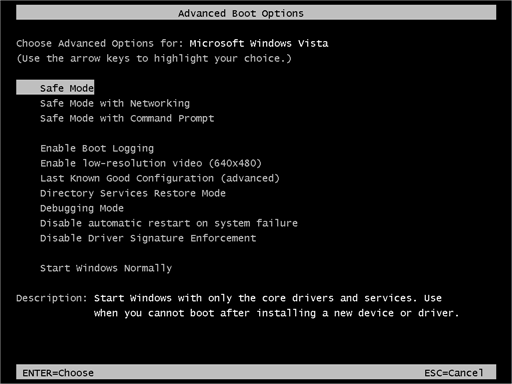

Если вы не можете получить доступ к вашему компьютеру, становится невозможным удалить вирус. Но тем не менее, перезагрузка системы в безопасном режиме дает вам вход в компьютер, за которым следует метод удаления.

Как только вы смогли получить доступ к вашему компьютеру, выполните полное сканирование системы, используя Malware Crusher. Данный вирус влияет на Windows, включая Windows XP, Windows Vista, Windows 7 и Windows 8. Поэтому нижеприведенный метод будет работать на всех компьютерах под управлением Windows.

Разблокируйте ваш заблокированный компьютер

Шаги, которые необходимо выполнить, чтобы войти в безопасный режим Win XP/Vista/7.

- Запустите компьютер и сразу нажмите F8, чтобы ввести Дополнительные параметры загрузки.

- Войдите в систему как Администратор.

- Измените или удалите забытый пароль компьютера на Панели управления и включите параметры безопасного режима.

Администратор создается во время установки Windows. Таким образом, как только вы включите администратора Windows вручную, у вас есть возможность получить доступ к вашему компьютеру.

После того, как у вас есть доступ к компьютеру, вы можете использовать два разных метода для предотвращения атак вируса. Оба метода описаны ниже:

- Автоматический метод предотвращения

- Ручной метод предотвращения

Автоматический метод предотвращения

Malware Crusher является наиболее часто используемым средством защиты от вредоносных программ для компьютера Windows. Возможности удаления вредоносных программ делают его самым эффективным и надежным инструментом, который предотвращает вашу систему до того, как вирусная программа начнет распространять заражение:

- Его функция защиты в реальном времени выполняет глубокое сканирование, обнаруживает вредоносное программное обеспечение и зараженные зашифрованные файлы в вашей системе.

- Функция Карантина инструмента удаляет все зараженные файлы с вашего компьютера. Кроме того, хранится запись обо всех удаленных вредоносных программах.

- Malware Crusher также создает защиту от вредоносных программ, рекламного ПО, вредоносных программ, взломов браузеров, вирусов, расширений и троянов от входа в вашу систему.

- Круглосуточная онлайн защита работает в качестве анти-эксплуатирования и блокирует компоненты вируса перед тем, как они установят файл.

- Malware Crusher безустанно посещает все домены, URL и веб-страницы, чтобы защитить вашу работу онлайн от мошеннических вмешательств.

- Malware Crusher становится более жестоким в обнаружении кейлоггеров, удаленных подключений и сохранении ваших данных от попытки записи.

Malware Crusher постоянно контролирует события, связанные с проблемами, происходящие в кибермире. В ответ на вредоносные коды и javascript инструмент записывает код защиты от вредоносных программ, диагностирует вирус. Следовательно, возможно восстановление поврежденного файла, сделанного вриусом NinjaLoc.

Однако вы также можете выполнить следующие ручные методы, такие как удаление программ, завершение процесса диспетчера задач, очистка истории просмотров и т.д.

Прочитать больше: Что такое Autohotkey.exe? | Руководство по удалению вируса Autohotkey

Ручной метод предотвращения

- Нажмите Ctrl + Shift + ESC, чтобы открыть диспетчер задач. Найдите подозрительные файлы, щелкните по нему правой кнопкой мыши и нажмите «Завершить задачу».

- Теперь нажмите клавишу Windows + R, чтобы открыть окно окна RUN. Введите appwiz.cpl, откроется окно «Программы и функции».

- Выберите все подозрительные программы и удалите их по одному. По завершении удаления перезагрузите компьютер и снова перейдите в окно «Программы и функции», чтобы проверить, присутствует ли еще приложение.

- Убедившись, нажмите клавишу Windows + R, чтобы открыть окно окна RUN. Напечатайте regedit на нем, нажмите «ОК», а затем «Да».

- Пройдите через файлы HKEY, HKLM и т.д. и найдите все подозрительные файлы и удалите их.

- Вы также можете удалить вредоносные расширения из своих браузеров.

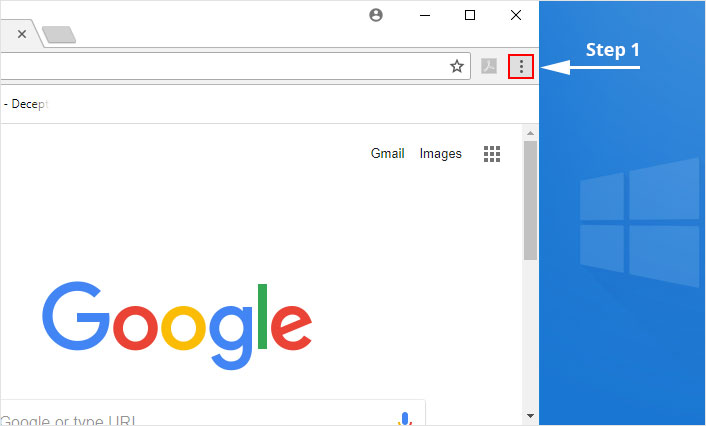

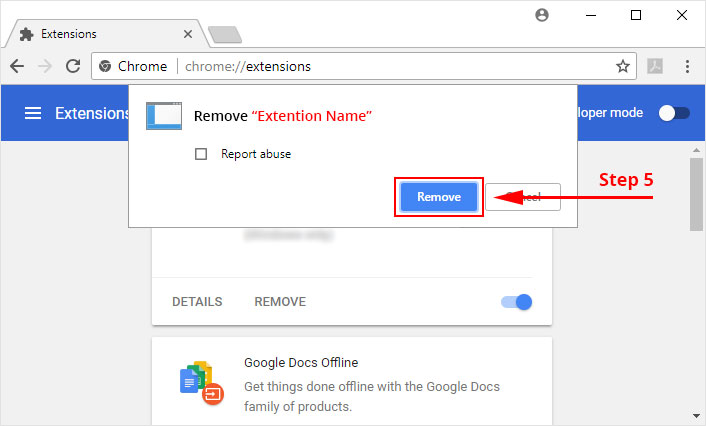

1. Нажмите на значок «Настройка и управление» в правом верхнем углу Google Chrome.

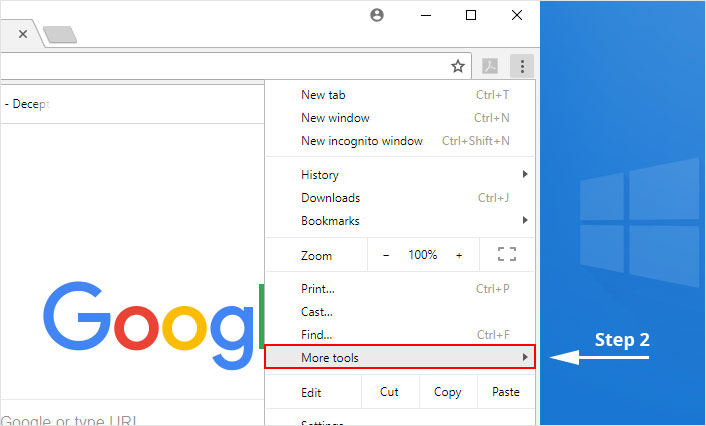

2. Выберите в меню "Другие инструменты".

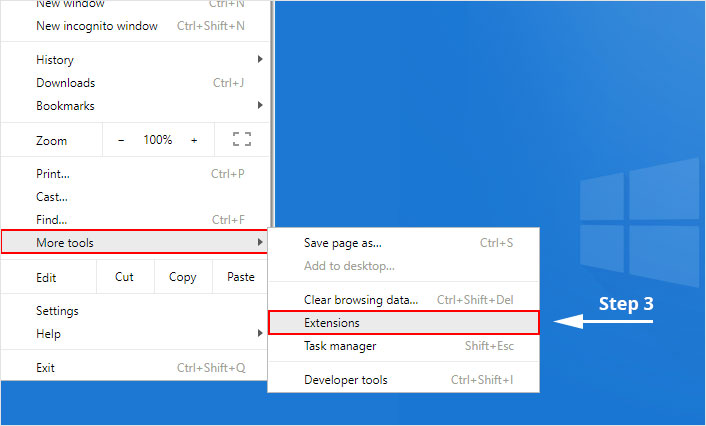

3. Select "Extensions" from the side menu.

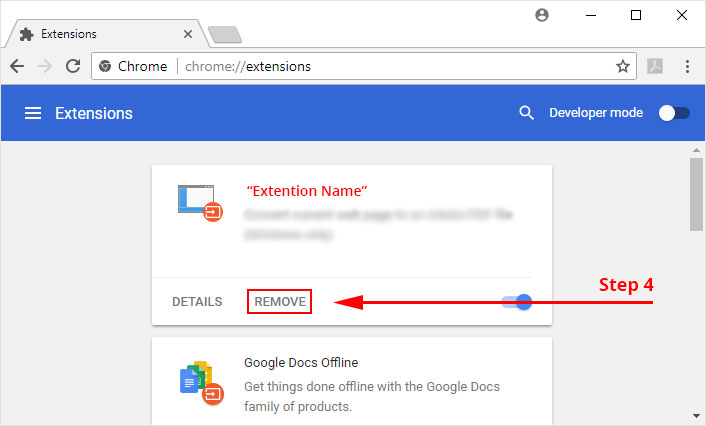

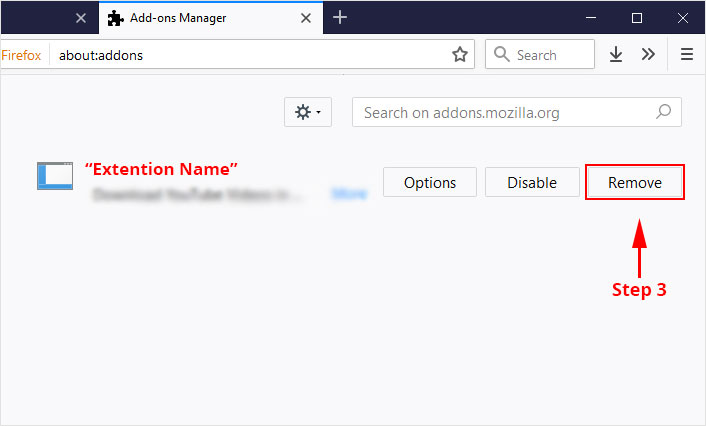

4. Нажмите кнопку «Удалить» рядом с расширением, которое вы хотите удалить.

5. Снова будет запрошено подтверждение, нажмите «Удалить», и расширение будет удалено из системы.

Теперь, когда мы успешно устранили расширение вредоносного браузера, нам необходимо создать надежный брандмауэр, чтобы избежать такой ситуации, которая делает нашу систему и конфиденциальность уязвимыми для различных онлайн-угроз.

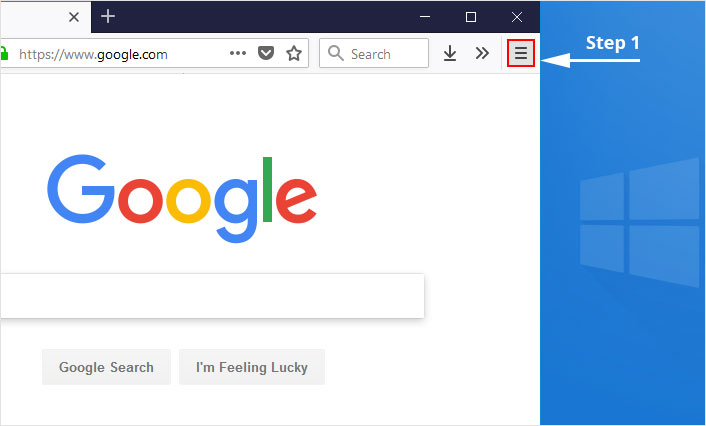

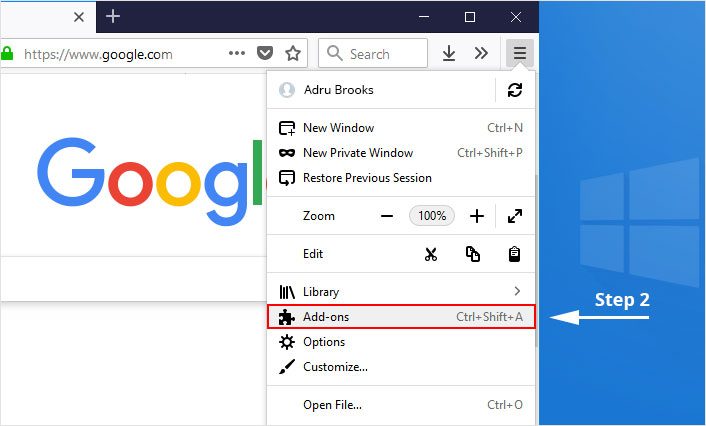

1. Нажмите на кнопку «Меню» в верхнем правом углу.

2. Выберите "Расширения" из меню.

3. Нажмите кнопку «Удалить» рядом с расширением, от которого вы хотите избавиться.

Теперь, когда мы успешно устранили расширение вредоносного браузера, нам необходимо создать надежный брандмауэр, чтобы избежать такой ситуации, которая делает нашу систему и конфиденциальность уязвимыми для различных онлайн-угроз.

Иногда метод вручную не работает в ОС Windows, так как трудно найти подозрительные и измененные файлы реестра. С другой стороны, если вы удалите какой-нибудь полезный файл, окна перестанут работать должным образом.

Поэтому мы настоятельно рекомендуем программу Automatic tool для предотвращения атаки вируса Ground.exe на вашем компьютере.

Чтобы получить более полную информацию о безопасности в отношении предотвращения кибератак и угроз безопасности в Интернете, продолжайте посещать нас и не забудьте про Malware Crusher. Его 5-минутная функция может стать спасителем для вашего компьютера Windows.

Советы по предотвращению заражения вашей системы всеми вирусами и вредоносными программами:

- Включите блокировщик всплывающих окон: Всплывающие окна и реклама являются наиболее часто используемой тактикой киберпреступников и разработчиков с намерением распространить вредоносные программы. Поэтому избегайте сомнительных сайтов, программных обеспечений, всплывающих окон и т.д. Установите мощный блокировщик рекламы для Chrome, Mozilla, и Internet Explorer.

- Не забывайте обновлять ваш Windows: чтобы избегать таких заражений, мы рекомендуем обновлять систему через автоматическое обновление Windows. Так ваша система может избегать заражений вирусами. Согласно опросу, устаревшие/ старые версии операционной системы Windows легче подвержены заражениям вирусами.

- Сторонняя установка: старайтесь избегать сайтов для скачивания бесплатных программных обеспечений, так как они обычно в комплекте устанавливают программное обеспечение с другими установками и файлами заглушки.

- Регулярное резервное копирование: регулярное и периодическое резервное копирование помогает вам держать ваши данные в безопасности в случае заражения вирусом или любым другим заражением. Таким образом, регулярно сохраняйте важные файлы на облачном диске или внешнем жестком диске.

- Всегда пользуйтесь антивирусом: Меры предосторожности всегда лучше, чем лечение последствий. Рекомендуем установить антивирус ITL Total Security или Malware Removal Tool например Download Virus RemovalTool