Подробный анализ Notopen@cock.li Ransomware

Новый вариант Everbe 2.0 ransomware, получивший название notopen@cock.li ransomware - новая угроза с открытым исходным кодом среди многобесчисленных вирусов-вымогателей, которые шифруют файлы, чтобы вымогать деньги у пользователей.

Он берет файлы, хранящиеся на зараженном компьютере, и всегда блокирует пользователю доступ к ним с помощью сильного алгоритма шифрования. Как и другие вымогательства, он также использует технику AES для блокировки файлов, а затем требует денег через выкуп.

Большинство кибермошенников угрожают пользователям и используют их для увеличения суммы (в биткойнах и долларах). Он распространяется через вредоносные спам-письма, вложения, ссылки и в основном он удаляет файлы реестра Windows, чтобы сократить производительность компьютера жертвы.

Единственное решение, обеспечивающее правильную работу вашей системы – это исключить notopen@cock.li ransomware с помощью надежного антивирусного приложения. Для этого мы разработали пошаговое руководство по удалению вируса, которое не только защищает вас от оплаты, но и уничтожает угрозу.

Если вы заражены, то это руководство, безусловно, поможет вам до того, как ваш компьютер станет более уязвимым. Однако давайте сначала разберемся, как работает вирус. Как он распространяется? И каковы могут быть его возможные симптомы?

Вид вируса Ransomware – это вредоносная угроза криптовирологии, которая захватывает ваш компьютер, лишает вас доступа к вашим данным, вредит вашей системе, а затем требует выкупа. В конце концов, будучи связанными с Arrow, Dharma и Everbe, вирус Notopen также следует за основными моментами атак вируса-вымогателя.

На первом этапе Развертывание вирус входит в вашу систему и использует уязвимости Интернета. После этого распространяется через фишинговые письма, спам-сообщения и загружаемые файлы. Иногда рекламные и браузерные угонщики также допускают заражение вирусом.

Как только вредоносная полезная нагрузка попадает в систему жертвы, начинается вторая фаза, Установка. Небольшой фрагмент кода устанавливается в системе с помощью дроппера, который держит вирус неопознанным.

В случае системы Windows, ransomware установил ключи в файлах реестра Windows, чтобы код точно запускался с компьютером каждый раз. Когда атака совершена, ужасные действия, такие как установка, code-packing и эксплуатация, помогают размножаться медленно по всей зараженной сети.

После установки, вирус нуждается в сервере C2 для связи с его разработчиками. Этот сервер представляет собой простую сетевую связь, которая напрямую отправляет другие варианты вируса в зараженную систему. Аналогичным образом, вирус ransomware сообщает обратно конфиденциальную информацию жертвы, такую как IP-адрес, учетные данные и многое другое.

Ransomware также получает ключи от разработчиков ransomware через сервер C2 для блокировки файлов. Наряду с файлами, он вводит в систему жертвы кучу кодов и шифрует файлы. После шифрования расширение [.] NOT OPEN добавляется к каждому файлу.

Теперь пользователь не может получить доступ к файлу и должен использовать ключи расшифровки ransomware notopen@cock.li. Эти ключи разблокируют файл и будут присутствовать на одном сервере команд и управления. Чтобы уведомить пользователя о шифровании и расшифровке, мошенники отправляют сообщение о выкупе при каждой попытке доступа к заблокированному файлу.

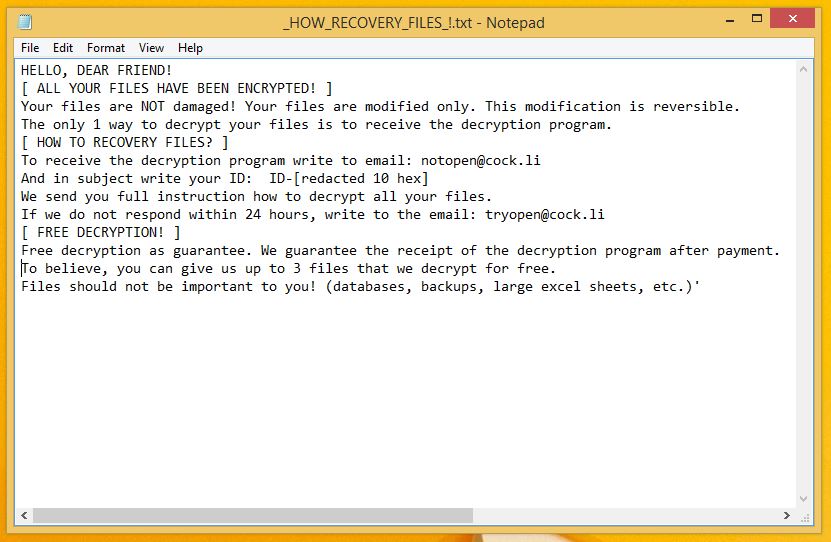

О чем говорится в сообщении о выкупе

Ваш доступ к файлу недействителен. Ваши файлы заблокированы, но не повреждены! Таким образом, чтобы восстановить ваши файлы, вы должны купить ключи расшифровки ransomware Notopen@cock.li и написать письмо по адресу notopen@cock.li. В противном случае ваша система будет идти на компромисс с вирусом.

Однако история далека от реальности. Вирусная программа уже скомпрометировала вашу систему, из-за которой ваши файлы заблокированы. Что еще важно, чтобы вернуть их или восстановить, вам теперь нужно заплатить разработчикам вируса.

Вирус Notopen@cock.li ransomware начинается с развертывания вируса ransomware и заканчивается после вымогательства денег у пользователя.

Но если у вас есть шанс не платить выкуп, возможно, это будет беспроигрышная ситуация, т.е. вам не нужно связываться с мошенниками или писать по электронной почте. Чтобы реализовать на практике, необходимо удалить Notopen@cock.li без ущерба для вашего компьютера.

Для этого мы разработали руководство по удалению, предназначенное исключительно для удаления Notopen@cock.li.

- Разблокируйте заблокированный компьютер

- Автоматический метод предотвращения

- Ручной метод предотвращения

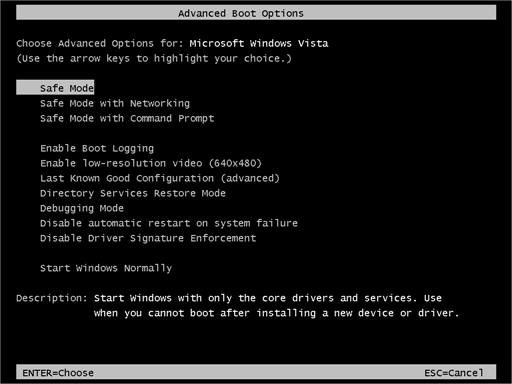

Разблокируйте ваш заблокированный компьютер

Шаги, которые необходимо выполнить, чтобы войти в безопасный режим Win XP/Vista/7.

- Запустите компьютер и сразу нажмите F8, чтобы ввести дополнительные параметры загрузки.

- Войдите в систему как администратор.

- Измените или удалите забытый пароль компьютера на панели управления и включите параметры безопасного режима.

Администратор создается во время установки Windows. Таким образом, как только вы включите администратора Windows вручную, у вас есть возможность получить доступ к вашему компьютеру.

После того, как у вас есть доступ к компьютеру, вы можете использовать два разных метода для предотвращения атак вируса. Оба метода описаны ниже:

- Автоматический метод предотвращения

- Ручной метод предотвращения

Автоматический метод предотвращения

Malware Crusher является наиболее часто используемым средством защиты от вредоносных программ для компьютера Windows. Возможности удаления вредоносных программ делают его самым эффективным и надежным инструментом, который предотвращает вашу систему до того, как вирусная программа начнет распространять заражение:

- Его функция защиты в реальном времени выполняет глубокое сканирование, обнаруживает вредоносное программное обеспечение и зараженные зашифрованные файлы в вашей системе.

- Функция Карантина инструмента удаляет все зараженные файлы с вашего компьютера. Кроме того, хранится запись обо всех удаленных вредоносных программах.

- Malware Crusher также создает защиту от вредоносных программ, рекламного ПО, вредоносных программ, взломов браузеров, вирусов, расширений и троянов от входа в вашу систему.

- Круглосуточная онлайн защита работает в качестве анти-эксплуатирования и блокирует компоненты вируса перед тем, как они установят файл.

- Malware Crusher безустанно посещает все домены, URL и веб-страницы, чтобы защитить вашу работу онлайн от мошеннических вмешательств.

- Malware Crusher становится более жестоким в обнаружении кейлоггеров, удаленных подключений и сохранении ваших данных от попытки записи.

Malware Crusher постоянно контролирует события, связанные с проблемами, происходящие в кибермире. В ответ на вредоносные коды и javascript инструмент записывает код защиты от вредоносных программ, диагностирует вирус. Следовательно, возможно восстановление поврежденного файла, сделанного вриусом Notopen@cock.li.

Однако вы также можете выполнить следующие ручные методы, такие как удаление программ, завершение процесса диспетчера задач, очистка истории просмотров и т.д.

Ручной метод предотвращения

- Нажмите Ctrl + Shift + ESC, чтобы открыть диспетчер задач. Найдите подозрительные файлы, щелкните по нему правой кнопкой мыши и нажмите «Завершить задачу».

- Теперь нажмите клавишу Windows + R, чтобы открыть окно окна RUN. Введите appwiz.cpl, откроется окно «Программы и функции».

- Выберите все подозрительные программы и удалите их по одному. По завершении удаления перезагрузите компьютер и снова перейдите в окно «Программы и функции», чтобы проверить, присутствует ли еще приложение.

- Убедившись, нажмите клавишу Windows + R, чтобы открыть окно окна RUN. Напечатайте regedit на нем, нажмите «ОК», а затем «Да».

- Пройдите через файлы HKEY, HKLM и т.д. и найдите все подозрительные файлы и удалите их.

- Вы также можете удалить вредоносные расширения из своих браузеров.

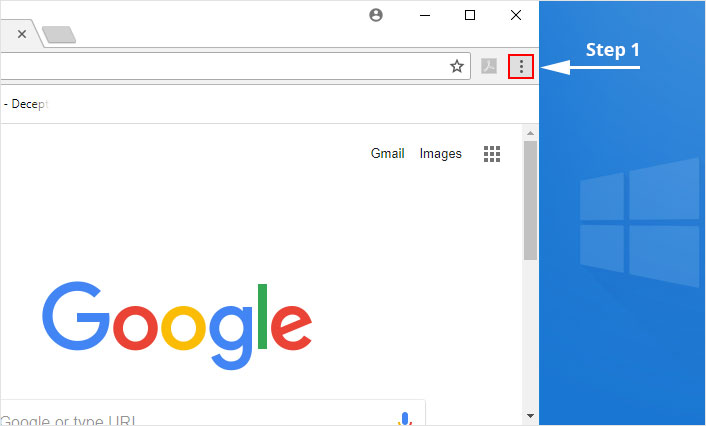

1. Нажмите на значок «Настройка и управление» в правом верхнем углу Google Chrome.

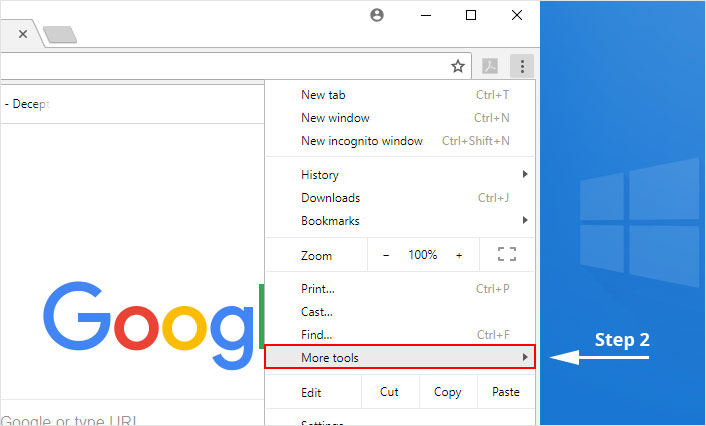

2. Выберите в меню "Другие инструменты".

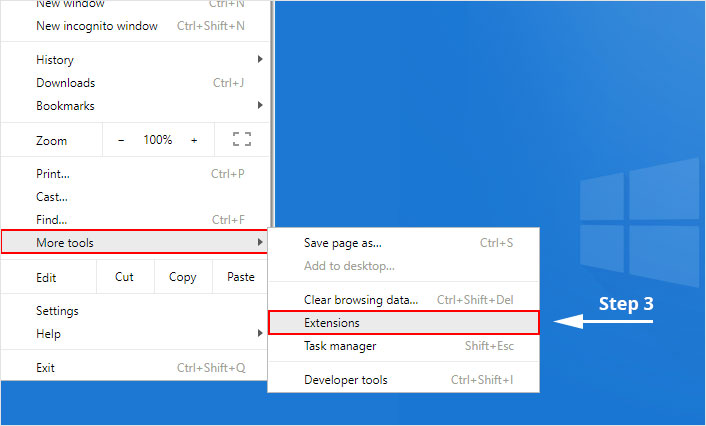

3. Select "Extensions" from the side menu.

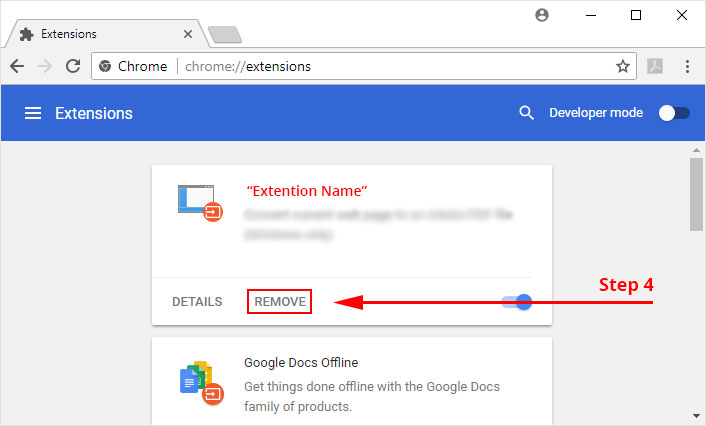

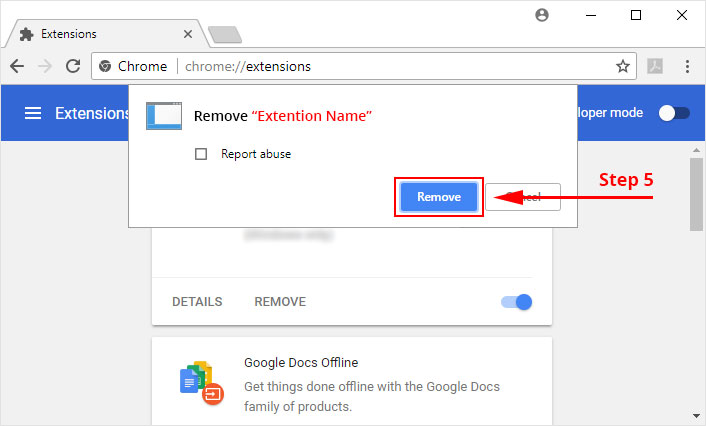

4. Нажмите кнопку «Удалить» рядом с расширением, которое вы хотите удалить.

5. Снова будет запрошено подтверждение, нажмите «Удалить», и расширение будет удалено из системы.

Теперь, когда мы успешно устранили расширение вредоносного браузера, нам необходимо создать надежный брандмауэр, чтобы избежать такой ситуации, которая делает нашу систему и конфиденциальность уязвимыми для различных онлайн-угроз.

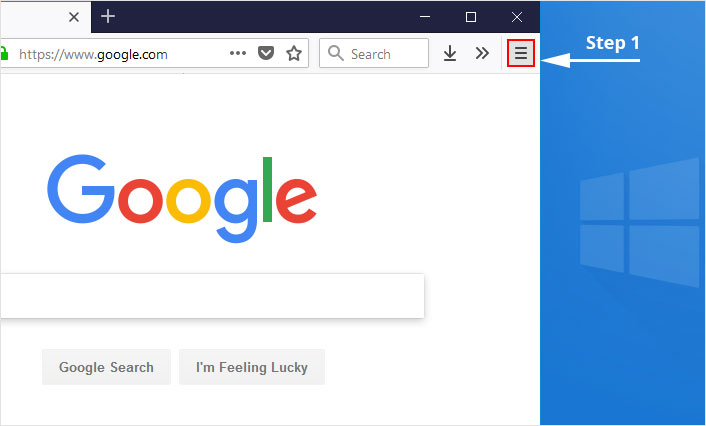

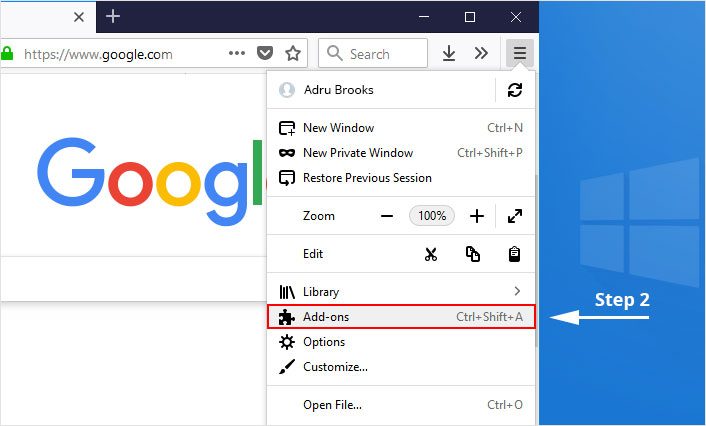

1. Нажмите на кнопку «Меню» в верхнем правом углу.

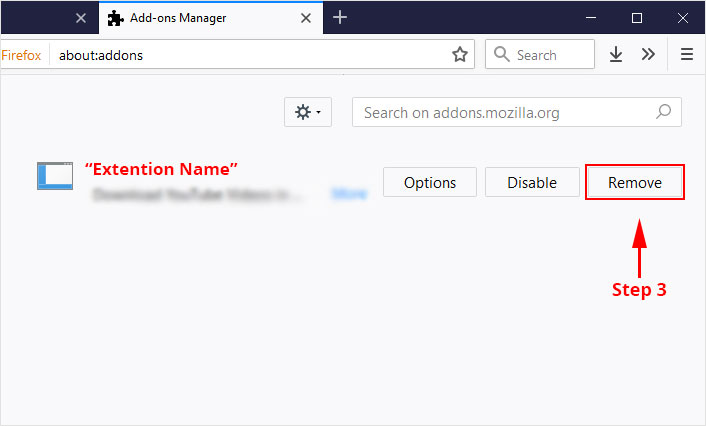

2. Выберите "Расширения" из меню.

3. Нажмите кнопку «Удалить» рядом с расширением, от которого вы хотите избавиться.

Теперь, когда мы успешно устранили расширение вредоносного браузера, нам необходимо создать надежный брандмауэр, чтобы избежать такой ситуации, которая делает нашу систему и конфиденциальность уязвимыми для различных онлайн-угроз.

Иногда метод вручную не работает в ОС Windows, так как трудно найти подозрительные и измененные файлы реестра. С другой стороны, если вы удалите какой-нибудь полезный файл, окна перестанут работать должным образом.

Поэтому мы настоятельно рекомендуем программу Automatic tool для предотвращения атаки вируса Ground.exe на вашем компьютере.

Чтобы получить более полную информацию о безопасности в отношении предотвращения кибератак и угроз безопасности в Интернете, продолжайте посещать нас и не забудьте про Malware Crusher. Его 5-минутная функция может стать спасителем для вашего компьютера Windows.

Советы по предотвращению заражения вашей системы всеми вирусами и вредоносными программами:

- Включите блокировщик всплывающих окон: Всплывающие окна и реклама являются наиболее часто используемой тактикой киберпреступников и разработчиков с намерением распространить вредоносные программы. Поэтому избегайте сомнительных сайтов, программных обеспечений, всплывающих окон и т.д. Установите мощный блокировщик рекламы для Chrome, Mozilla, и Internet Explorer.

- Не забывайте обновлять ваш Windows: чтобы избегать таких заражений, мы рекомендуем обновлять систему через автоматическое обновление Windows. Так ваша система может избегать заражений вирусами. Согласно опросу, устаревшие/ старые версии операционной системы Windows легче подвержены заражениям вирусами.

- Сторонняя установка: старайтесь избегать сайтов для скачивания бесплатных программных обеспечений, так как они обычно в комплекте устанавливают программное обеспечение с другими установками и файлами заглушки.

- Регулярное резервное копирование: регулярное и периодическое резервное копирование помогает вам держать ваши данные в безопасности в случае заражения вирусом или любым другим заражением. Таким образом, регулярно сохраняйте важные файлы на облачном диске или внешнем жестком диске.

- Всегда пользуйтесь антивирусом: Меры предосторожности всегда лучше, чем лечение последствий. Рекомендуем установить антивирус ITL Total Security или Malware Removal Tool например Download Virus RemovalTool