Удалите вирус PyLocky из Windows

PyLocky Ransomware также называется поколением фейковых выписок. Вирус – программный код с шифрованием файлов, который обычно изменяет данные в зараженной системе с помощью техники шифрования XOR/AES/RSA.

Вирус является новым классифицированным вариантом вируса-вымогателя на базе python, который может находится в ваших системах постоянно. Как только вирус-вымогатель входит в вашу систему, он требует денег для расшифровки заблокированных файлов.

Исследования экспертов по кибербезопасности включают:

Чаще всего пользователи платят выкуп (иногда в биткойнах), но не получают ключи дешифрования и инструмент по восстановлению своих файлов. Поэтому важно найти надежный метод избавления от вируса PyLocky.

Что такое вирус PyLocky?

Это вирус шифрования файлов, который, как утверждают, используется для создания поддельных сообщений для счетов. Основной целью этой угрозы являются люди, которые делают покупки в Интернете, пользуются онлайн-предложениями и совершают онлайн-сделки.

Образцы вирусов-вымогателей приходят с IP-адреса, расположенного в Восточной Азии. Исследователи также предполагают его возникновение где-то поблизости от восточноазиатской культурной сферы.

Кампания вируса PyLocky заражает компании с помощью фейковых сообщений по счетам. Вирус также имитирует вирус-вымогатель Locky и использует уникальные методы уклонения.

Сообщение о выкупе от PyLocky обычно указывает, что ваши файлы зашифрованы, и жертва должна выплатить 10 биткойнов для их восстановления.

Исследователи также предположили, что вымогатель блокирует ваш экран, после чего вы больше не можете получить доступ к файлам.

Как вирус PyLocky заражает систему?

Эксперты по кибербезопасности подтвердили, что вымогатель использует технологию шифрования XOR / AES / RSA для модификации данных на зараженных системах. Для этого вымогатель блокирует файл и дает им расширение .lockymap.

Например, Nvidia GTX 1050 Ti.pptx переименовывается в Nvidia GTX 1050 Ti.pptx.lockymap.

Вирусы PyLocky и другие вымогатели, такие как .skype Ransomware, Ransomware Arena, Redboot Ransomware и т.д., все используют имена легальных приложений, чтобы скрыть свои соответствующие операции:

Широко используемыми файлами среди пользователей являются аудиофайлы, видеофайлы, файлы документов, файлы изображений, резервные файлы, банковские учетные данные и т.д.

Для распространения вируса PyLocky в системе хакеры и мошенники широко используют кампании электронных спам-писем. Как только вы открываете письмо, вирус устанавливается и заражает систему.

Открытые письма, которые выглядят безопасно, на самом деле заманивают людей, и нажимая на них, они загружают макро-вирус, другими словами, прямой вредоносный скрипт. Разработчики скрывают вредоносный скрипт в известных логотипах и изображениях компаний.

Последствия вируса PyLocky

Компьютер, зараженный PyLocky Ransomware, показывает различное количество неприятных раздражающих эффектов, как показано ниже:

- Полиморфный: Он содержит много типов вариантов криптовируса, остается необнаруженным, и обычный антивирус не может найти его.

- Кража личности: У него есть кейлоггеры для отслеживания нажатий клавиш, дополнительно отправляет хакерам информацию. Он также крадет вашу конфиденциальную и финансовую информацию.

- Copycat Look: Разработанный таким образом, что он представляет собой оригинальную программу для обмана невинных пользователей, но не содержит каких-либо подлинных функций приложения.

- Резидент памяти: После входа в систему он остается в памяти системы и выполняется автоматически.

- Плохое обнаружение: Все работающие приложения безопасности блокируются, поэтому оно не может обнаружить какую-либо другую входящую угрозу.

- Фейковое сканирование собственности: Он выполняет фейковое сканирование системы на экране и показывает поддельные результаты.

- Способность переноса: Он легко дублирует себя и передает из одной зараженной системы в другую через сетевые уязвимости и лазейки проверки безопасности.

Инфекции, вызванные вирусом .Lockymap, навязчивы и также следят за системой. Кроме того, следите за нами, прежде чем заблокировать доступ к системе. Таким образом, важно удалить PyLocky Ransomware из системы.

Кибермошенники с помощью этих угроз крадут такую информацию, как IP-адрес, поиск URL-адреса, историю браузера, поисковые запросы, имя пользователя, идентификатор, пароли, банковскую информацию и информацию об банкоматной карте.

Если вы являетесь зараженным пользователем этого вируса-вымогателя, то наше руководство по удалению вымогателей поможет вам самостоятельно починить вашу систему.

Если у вас нет программного обеспечения для обеспечения безопасности, скачайте надежное программное обеспечение для удаления PyLocky Ransomware. Но перед этим вы можете использовать несколько ручных методов, чтобы увидеть, могут ли они работать против вымогателей или нет.

Как удалить вирус PyLocky?

Чтобы удалить это вымогателей с вашего компьютера, вы должны остановить все запущенные процессы и удалить все несвязанные файлы из записей реестра Windows.

Если какой-либо компонент вирусов-вымогателей остался на компьютере, вероятность переустановки самого вымогателя увеличится, как только вы перезагрузите компьютер. Обычно вымогатели используют случайные имена, и найти их вручную становится очень сложно.

Если у вас нет доступа к вашему компьютеру, удаление PyLocky Ransomware может оказаться невозможным. Тем не менее, перезагрузка системы в безопасном режиме может дать вам доступ к вашему компьютеру, а затем создать точку восстановления системы.

Ниже вы можете найти несколько популярных методов удаления вымогателей. Методы вместе составляют руководство, которое помогает предотвратить атаки. Руководство разделено на три части.

Разблокируйте ваш заблокированный компьютер

Шаги, которые необходимо выполнить, чтобы войти в безопасный режим Win XP/Vista/7.

- Запустите компьютер и сразу нажмите F8, чтобы ввести дополнительные параметры загрузки.

- Войдите в систему как администратор.

- Измените или удалите забытый пароль компьютера на панели управления и включите параметры безопасного режима.

Администратор создается во время установки Windows. Таким образом, как только вы включите администратора Windows вручную, у вас есть возможность получить доступ к вашему компьютеру.

После того, как у вас есть доступ к компьютеру, вы можете использовать два разных метода для предотвращения атак вируса. Оба метода описаны ниже:

Автоматический метод предотвращения

Malware Crusher является наиболее часто используемым средством защиты от вредоносных программ для компьютера Windows. Возможности удаления вредоносных программ делают его самым эффективным и надежным инструментом, который предотвращает вашу систему до того, как вирусная программа начнет распространять заражение:

- Его функция защиты в реальном времени выполняет глубокое сканирование, обнаруживает вредоносное программное обеспечение и зараженные зашифрованные файлы в вашей системе.

- Функция Карантина инструмента удаляет все зараженные файлы с вашего компьютера. Кроме того, хранится запись обо всех удаленных вредоносных программах.

- Malware Crusher также создает защиту от вредоносных программ, рекламного ПО, вредоносных программ, взломов браузеров, вирусов, расширений и троянов от входа в вашу систему.

- Круглосуточная онлайн защита работает в качестве анти-эксплуатирования и блокирует компоненты вируса перед тем, как они установят файл.

- Malware Crusher безустанно посещает все домены, URL и веб-страницы, чтобы защитить вашу работу онлайн от мошеннических вмешательств.

- Malware Crusher становится более жестоким в обнаружении кейлоггеров, удаленных подключений и сохранении ваших данных от попытки записи.

Malware Crusher постоянно контролирует события, связанные с проблемами, происходящие в кибермире.

Однако вы также можете выполнить следующие ручные методы, такие как удаление программ, завершение процесса диспетчера задач, очистка истории просмотров и т.д.

Ручной метод предотвращения

- Нажмите Ctrl + Shift + ESC, чтобы открыть диспетчер задач. Найдите подозрительные файлы, щелкните по нему правой кнопкой мыши и нажмите «Завершить задачу».

- Теперь нажмите клавишу Windows + R, чтобы открыть окно окна RUN. Введите appwiz.cpl, откроется окно «Программы и функции».

- Выберите все подозрительные программы и удалите их по одному. По завершении удаления перезагрузите компьютер и снова перейдите в окно «Программы и функции», чтобы проверить, присутствует ли еще приложение.

- Убедившись, нажмите клавишу Windows + R, чтобы открыть окно окна RUN. Напечатайте regedit на нем, нажмите «ОК», а затем «Да».

- Пройдите через файлы HKEY, HKLM и т.д. и найдите все подозрительные файлы и удалите их.

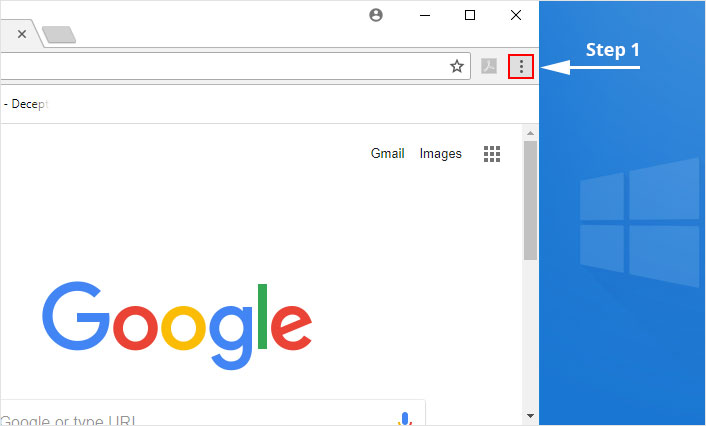

- Вы также можете удалить вредоносные расширения из своих браузеров.

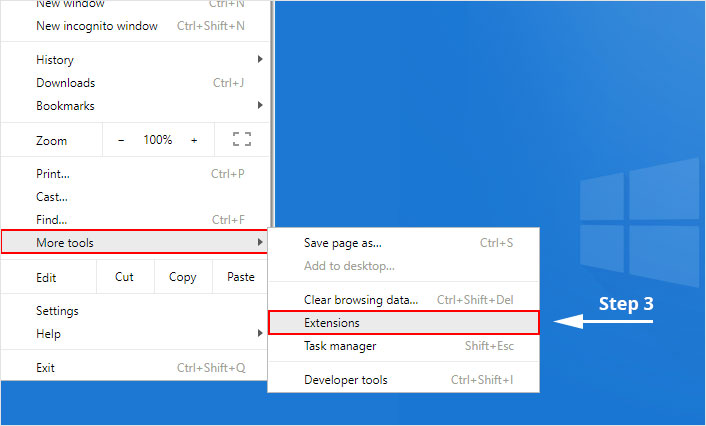

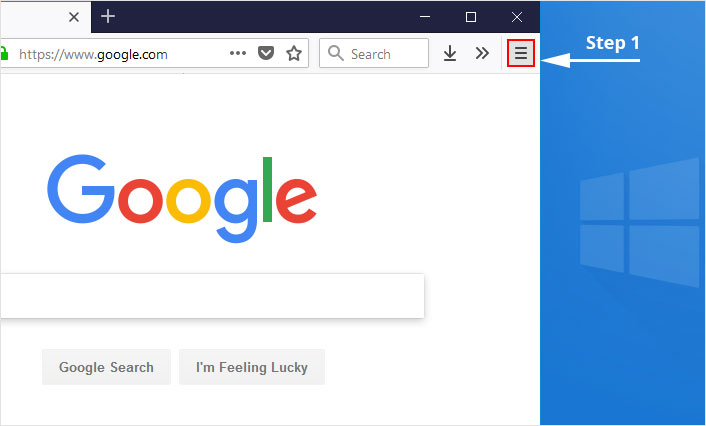

1. Нажмите на значок «Настройка и управление» в правом верхнем углу Google Chrome.

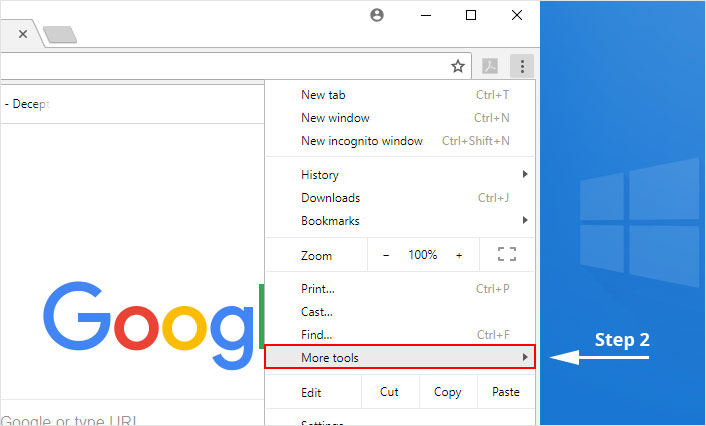

2. Выберите в меню "Другие инструменты".

3. Select "Extensions" from the side menu.

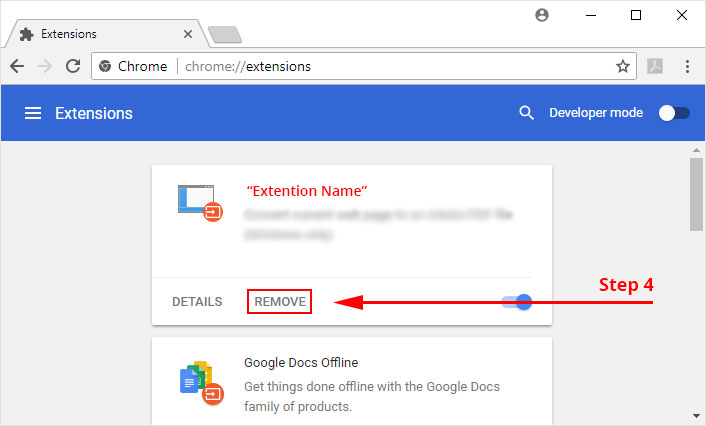

4. Нажмите кнопку «Удалить» рядом с расширением, которое вы хотите удалить.

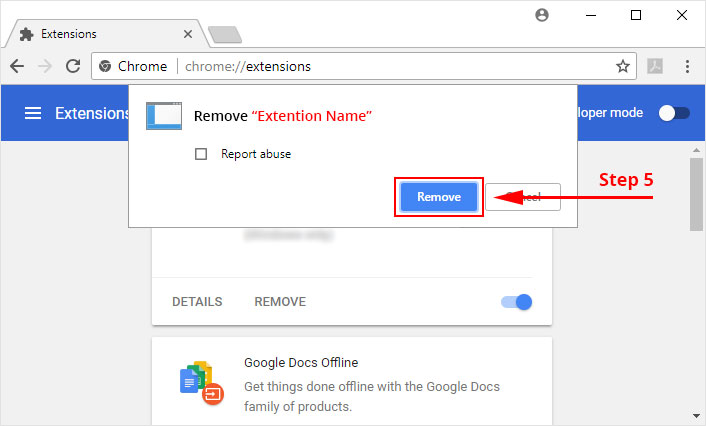

5. Снова будет запрошено подтверждение, нажмите «Удалить», и расширение будет удалено из системы.

Теперь, когда мы успешно устранили расширение вредоносного браузера, нам необходимо создать надежный брандмауэр, чтобы избежать такой ситуации, которая делает нашу систему и конфиденциальность уязвимыми для различных онлайн-угроз.

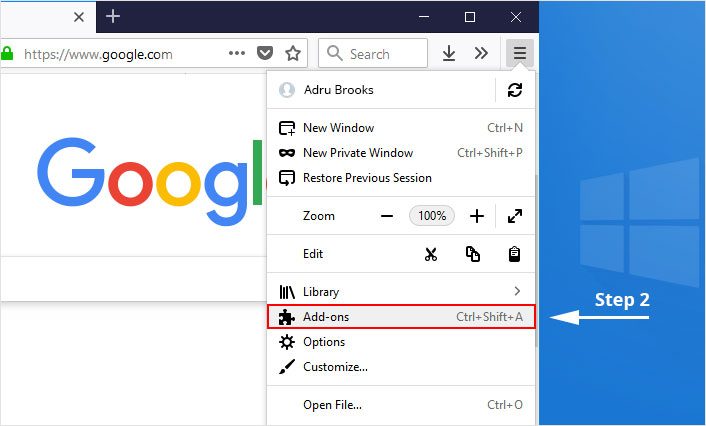

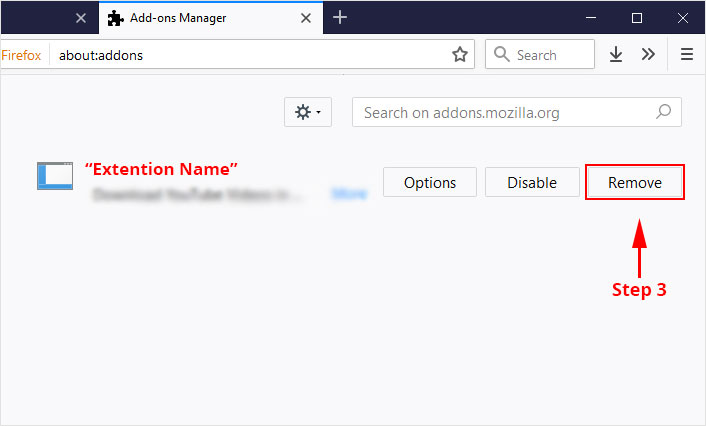

1. Нажмите на кнопку «Меню» в верхнем правом углу.

2. Выберите "Расширения" из меню.

3. Нажмите кнопку «Удалить» рядом с расширением, от которого вы хотите избавиться.

Теперь, когда мы успешно устранили расширение вредоносного браузера, нам необходимо создать надежный брандмауэр, чтобы избежать такой ситуации, которая делает нашу систему и конфиденциальность уязвимыми для различных онлайн-угроз.

Иногда метод вручную не работает в ОС Windows, так как трудно найти подозрительные и измененные файлы реестра. С другой стороны, если вы удалите какой-нибудь полезный файл, окна перестанут работать должным образом.

Поэтому мы настоятельно рекомендуем программу для предотвращения атаки вируса Globeimposter на вашем компьютере. Если вы хотите получить больше информации и новостей о вирусах, продолжайте посещать нас.

Чтобы получить более полную информацию о безопасности в отношении предотвращения кибератак и угроз безопасности в Интернете, продолжайте посещать нас и не забудьте про Malware Crusher. Его 5-минутная функция может стать спасителем для вашего компьютера Windows.

Советы по предотвращению заражения вашей системы всеми вирусами и вредоносными программами:

- Включите блокировщик всплывающих окон: Всплывающие окна и реклама являются наиболее часто используемой тактикой киберпреступников и разработчиков с намерением распространить вредоносные программы. Поэтому избегайте сомнительных сайтов, программных обеспечений, всплывающих окон и т.д. Установите мощный блокировщик рекламы для Chrome, Mozilla, и Internet Explorer.

- Не забывайте обновлять ваш Windows: чтобы избегать таких заражений, мы рекомендуем обновлять систему через автоматическое обновление Windows. Так ваша система может избегать заражений вирусами. Согласно опросу, устаревшие/ старые версии операционной системы Windows легче подвержены заражениям вирусами.

- Сторонняя установка: старайтесь избегать сайтов для скачивания бесплатных программных обеспечений, так как они обычно в комплекте устанавливают программное обеспечение с другими установками и файлами заглушки.

- Регулярное резервное копирование: регулярное и периодическое резервное копирование помогает вам держать ваши данные в безопасности в случае заражения вирусом или любым другим заражением. Таким образом, регулярно сохраняйте важные файлы на облачном диске или внешнем жестком диске.

- Всегда пользуйтесь антивирусом: Меры предосторожности всегда лучше, чем лечение последствий. Рекомендуем установить антивирус ITL Total Security или Malware Removal Tool например Download Virus RemovalTool