Что такое Cobra Crysis?

На этой неделе Майкл Гиллеспи из ID-Ransomware увидел, что у вируса были все возможности стать новой версией Crysis / Dharma Ransomware, загруженной на их сайт ID-Ransomware. Якуб Крустек (Jakub Kroustek) (Avast Threat Intel lead), в этот момент, нашел образец, подтверждающий, что это, без сомнения, еще один вариант Crysis. Эта новая форма добавляет расширение .cobra к закодированным записям. Однако неизвестно, как продвигается эта вариация, но в прошлом Crysis обычно распространялся путем взлома в Remote Desktop Services и установки вируса вручную.

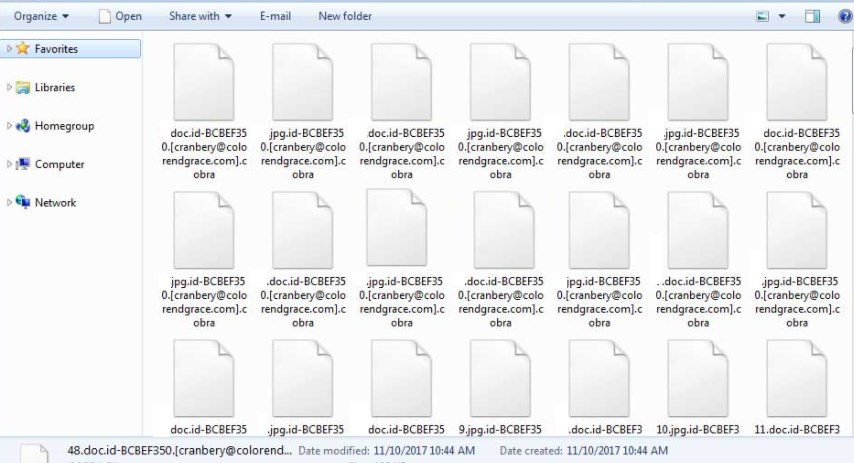

После того, как вирус Cobra обманывает в систему, он проверяет ПК на файлы данных и зашифровывает их. При кодировании записи он добавляет расширение .id- [id]. [Email] .cobra в устройство. Например, запись под названием test.jpg будет закодирована и переименована в test.jpg.id-BCBEF350. [Cranbery@colorendgrace.com] .cobra.

Также было замечено, что данный вирус будет зашифровывать подключенные сетевые диски и нераспределенные общие ресурсы системы. Таким образом, нужно удостовериться, чтобы сеть вашей системы была обеспечена конечной целью, чтобы лица, которые действительно нуждались в доступе, имели разрешение.

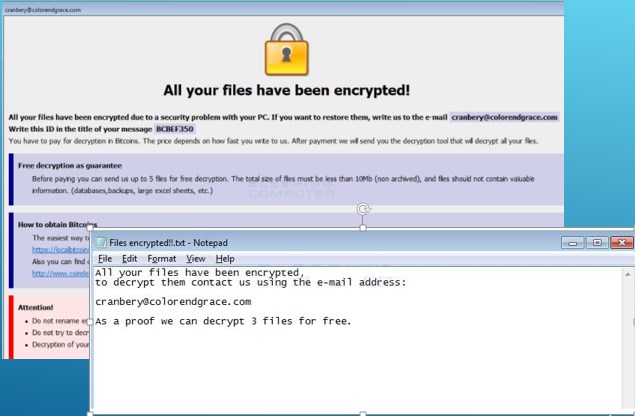

После шифрования файлов он оставит два сообщения о выкупе. Одним из них является файл info.hta, который запускается автозапуском при входе пользователя в компьютер. Другое сообщение под названием «Файлы encrypted.html» и может быть найдена на рабочем столе с требованием выкупа, это подробная информация о том, как произвести платеж.

Каким должен быть следующий шаг?

Если вы считаете, что ваш компьютер может быть заражен этим вирусом, не бойтесь удалить программу Cobra Crysis. Это самый простой подход для прекращения его действий в вашей операционной системе. Если вы оставите это вредоносное ПО на своем ПК, это вирус-вымогатель может нанести гораздо больший вред, закодировав еще один бит ваших документов. Поскольку, возможно, эта инфекция снова в сети, мы настоятельно рекомендуем вам запустить полную проверку системы с помощью инструмента удаления вредоносных программ.

Думаете заплатить выкуп? Перестанье об этом думать, это точно «нет»!

Несмотря на то, что мы настоятельно рекомендуем не платить выкуп, мы понимаем, что у нескольких организаций не будет возможности уйти, не проинформировав о файлах на зашифрованных ПК, поэтому, к сожалению, в таких случаях выплата выкупа будет единственный вариант для продвижения дел. Кроме того, мы можем просто посоветовать вам не платить сумму. Помните, что вы никогда не можете быть уверены, что преступники предоставят вам рабочий ключ дешифрования.

Вещи об атаках вируса-вымогателя, о которых вы должны знать

Были случаи, когда во второй раз пользователи были заражены одним и тем же вирусом, хотя они уже заплатили выкуп. И все, что мы можем сказать, что если вы не действуете быстро и правильно, вы можете не получить второй шанс.

Итак, лучшим решением для этого является избавление от выкупа, используя шаги, приведенные в нижней части этой статьи.

Удалите вирус-вымогатель в безопасном режиме с помощью командной строки

Шаг 1 (войти в безопасный режим)

- Шаги, которые необходимо выполнить, чтобы войти в безопасный режим Win XP / Vista / 7.

- Нажмите «Пуск», затем «Выключение», затем перезапустите.

- Пока компьютер перезагружается, при первом запуске экрана начните нажимать F8, пока не увидите расширенные параметры загрузки.

- В расширенной опции загрузки вам нужно выбрать безопасный режим с помощью командной строки из списка заданных параметров.

Шаги, которые необходимо выполнить, чтобы войти в безопасный режим в Win 8/10.

- В окне экране входа вам нужно нажать кнопку питания.

- Теперь нажмите и удерживайте клавишу shift key на клавиатуре, а затем нажмите «Перезапустить».

- Теперь среди списка параметров вам нужно выбрать «Устранение неполадок», а затем «Расширенные параметры», затем «Параметры запуска» и, наконец, нажать «Перезапустить».

- После перезагрузки компьютера и получения списка параметров запуска вам необходимо выбрать «Включить безопасный режим с помощью командной строки».

Шаг 2 (восстановить систему)

- Когда вы увидите окно командной строки, введите восстановление cd и нажмите Enter на клавиатуре.

- Теперь введите rstrui.exe и снова нажмите Enter.

- Затем вы увидите новые окна, щелкните дальше и выберите точку восстановления, которая была до даты заражения.

- Затем нажмите «Далее», а затем «Да».

После отключения брандмауэра вам необходимо создать другой мощный брандмауэр для борьбы с такими вторжениями и предотвращения их в будущем.

Советы по предотвращению заражения вашей системы всеми вирусами и вредоносными программами:

- Включите блокировщик всплывающих окон: Всплывающие окна и реклама являются наиболее часто используемой тактикой киберпреступников и разработчиков с намерением распространить вредоносные программы. Поэтому избегайте сомнительных сайтов, программных обеспечений, всплывающих окон и т.д. Установите мощный блокировщик рекламы для Chrome, Mozilla, и Internet Explorer.

- Не забывайте обновлять ваш Windows: чтобы избегать таких заражений, мы рекомендуем обновлять систему через автоматическое обновление Windows. Так ваша система может избегать заражений вирусами. Согласно опросу, устаревшие/ старые версии операционной системы Windows легче подвержены заражениям вирусами.

- Сторонняя установка: старайтесь избегать сайтов для скачивания бесплатных программных обеспечений, так как они обычно в комплекте устанавливают программное обеспечение с другими установками и файлами заглушки.

- Регулярное резервное копирование: регулярное и периодическое резервное копирование помогает вам держать ваши данные в безопасности в случае заражения вирусом или любым другим заражением. Таким образом, регулярно сохраняйте важные файлы на облачном диске или внешнем жестком диске.

- Всегда пользуйтесь антивирусом: Меры предосторожности всегда лучше, чем лечение последствий. Рекомендуем установить антивирус ITL Total Security или Malware Removal Tool например Download Virus RemovalTool